ក្រុមអ្នកស្រាវជ្រាវសុវត្ថិភាពរកឃើញនូវមេរោគថ្មីដែលជាប្រភេទ botnet malware កម្រិតខ្ពស់នៅលើចំណុចរងគ្រោះ 3 ថ្មីៗនេះនៅលើកម្មវិធី Microsoft Office ។ មេរោគថ្មីនេះមានឈ្មោះហៅថា Zyklon, ដែលមានការឆ្លងអស់រយៈពេលជាង 2 ឆ្នាំមកហើយ វាមានគោលដៅក្នុងការវាយប្រហារទៅលើបណ្តាញទូរគមនាគមន៍ ក្រុមហ៊ុនធានារ៉ាប់រង និងសេវាកម្មហិរញ្ញវត្ថុនោះ។

មេរោគនេះចាប់ផ្តើមដំណើរការនៅដើមឆ្នាំ 2016 ដែលមេរោគ Zyklon គឺជាប្រភេទ HTTP botnet malware ដែលអាចធ្វើការទំនាក់ទំនងជាមួយនឹង command-and-control servers តាមរយៈបណ្តាញ Tor និងអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការបញ្ជាពីចម្ងាយក្នុងការលួចយកនូវ Keylogs ព័ត៌មានសំខាន់ដូចជាលេខសម្ងាត់ដែលរក្សាទុកនៅលើ Web Browsers និងអ៊ីម៉ែលរបស់អតិថិជន។

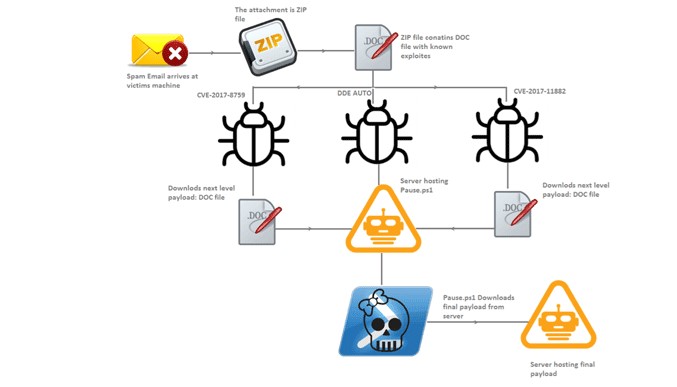

មេរោគ Zyklon malware មានសមត្ថភាពក្នុងការប្រតិបត្តិការទៅលើការបន្ថែមនូវ Plugins រួមទាំងការប្រើប្រាស់នូវប្រព័ន្ធដែលឆ្លងមេរោគនេះសម្រាប់ការវាយប្រហារ DDoS attacks និង cryptocurrency mining ។ តាមការបញ្ជាក់ថ្មីៗនេះដោយ FireEye អ្នកវាយប្រហារស្ថិតនៅពីក្រោយយុទ្ធនាការនេះក្នុងការវាយប្រហារទៅលើចំណុចរងគ្រោះ 3 ស្ថិតនៅលើកម្មវិធី Microsoft Office ដែលប្រតិបត្តិទៅលើ PowerShell script នៅលើកុំព្យូទ័រគោលដៅជាច្រើនក្នុងការទាញយកនូវ Payload ចេញពី C&C server របស់វា។

កំហុសឆ្គងទាំង 3 របស់កម្មវិធី Microsoft Office គឺ៖

១. .NET Framework RCE Vulnerability (CVE-2017-8759)— ការបញ្ជាទៅលើកូដពីចម្ងាយនៅលើ Microsoft .NET Framework អនុញ្ញាតឱ្យអ្នកវាយប្រហារគ្រប់គ្រងទៅលើប្រព័ន្ធដែលឆ្លងមេរោគតាមរយៈការបោកបញ្ឆោតជនរងគ្រោះក្នុងការបើកនូវមេរោគ File ដែលសង្ស័យដែលផ្ញើរតាមរយៈ Email ។ ក្រុមហ៊ុន Microsoft ក៏បញ្ចេញនូវ Patch សម្រាប់ដោះស្រាយទៅលើកំហុសឆ្គងនេះនៅក្នុងការធ្វើបច្ចុប្បន្នភាពកាលពីខែកញ្ញាផងដែរ។

២. Microsoft Office RCE Vulnerability (CVE-2017-11882)— វាគឺជាកំហុសឆ្គងអស់រយៈពេល ១៧ ឆ្នាំដែលក្រុមហ៊ុនបច្ចេកវិទ្យា Microsoft ទើបតែធ្វើការ Patch នៅក្នុងខែវិច្ឆិកា ហើយកំហុសឆ្គងនេះអនុញ្ញាតឱ្យអ្នកវាយប្រហារប្រតិបត្តិកូដមេរោគទៅលើប្រព័ន្ធគោលដៅជាច្រើនដោយទាមទារឱ្យអ្នកប្រើប្រាស់ចុចបើកទៅលើឯកសារមេរោគ។

៣. Dynamic Data Exchange Protocol (DDE Exploit)— នេះគឺជាបច្ចេកទេសអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការវាយប្រហារទៅលើផ្នែកខាងក្នុងនៃកម្មវិធី Microsoft Office ដែលមានឈ្មោះថា DDE ក្នុងការដំណើរការកូដទៅលើឧបករណ៍គោលដៅដោយមិនចាំបាច់ទាមទារអោយបើកទៅលើ Macros នោះទេ។

តាមរយៈការពន្យល់ដោយក្រុមអ្នកស្រាវជ្រាវនោះ អ្នកវាប្រហារអាចធ្វើការទាញយកប្រយោជន៍ពីកំហុសឆ្គងទាំង 3 នេះតាមរយៈការចែកចាយមេរោគ Zyklon malware ប្រើប្រាស់ដើម្បីបញ្ចេញនូវ Phishing Emails ដែលមានភ្ជាប់ជាមួយនឹង ZIP file ផ្ទុកនូវឯកសារ Office doc ដែលមានមេរោគនោះ។ នៅពេលដែលបើកទៅលើ doc File នោះ វាក៏ដំណើរការទៅលើ PowerShell script ដើម្បីចាប់ផ្តើមការទាញយកទៅលើមេរោគ Zyklon HTTP malware នៅលើម៉ាស៊ីននេះ៕