មេរោគថ្មីមួយមានឈ្មោះថា Qealler ត្រូវគេរចនាឡើងដើម្បីលួចយកព័ត៌មានសំខាន់ ពីម៉ាស៊ីនដែលមានមេរោគ។ មេរោគត្រូវគេសរសេរក្នុង java ។ការវាយប្រហារដំបូងចាប់ផ្តើមពីបច្ចេកទេសសង្គមហើយអ្នកវាយប្រហារបញ្ជូនឯកសារ JAR ក្លែងក្លាយឱ្យជន រងគ្រោះ ហើយវាជាឯកសារពាក់ព័ន្ធនឹងវិក័យប័ត្រនៅពេលដែលអ្នកប្រើចុចពីរដងដើម្បីបើកឯកសារ រួចមេរោគនឹងទាញយកពីគេហទំព័រមកសម្របសម្រួល។

Zscaler សង្កេតឃើញយុទ្ធនាការនេះកើតឡើងនៅថ្ងៃទី ២១ ខែមករាឆ្នាំ២០១៩ ហើយមេរោគធ្វើដំណើរការរយៈពេល ២សប្តាហ៍។ ឯកសារ JAR ត្រូវគេលាក់បាំងដោយប្រើឧបករណ៍កូដបញ្ជាប្រភពកូដបើកចំហរ ProGuard ដែលពង្រួញអ៊ីនធឺណិត ដើម្បីបង្កប់ និងបិទបាំងកូដ Java។ នៅពេលដំណើរការ ឯកសារនឹងត្រូវបានទាញយកហើយរក្សាទុកទៅកាន់% USERPROFILE% ប្រសិនបើមិនមានថតវានឹងបង្កើតថតនិងទុកឯកសារក្នុងឯកសារដែលបានអ៊ិនគ្រីបនៅទីតាំងតែមួយ។

រួមជាមួយឯកសារដែលទាញយកចំនួនពីរ លេខសម្គាល់ម៉ាស៊ីនតែមួយគត់ត្រូវបានបង្កើតក្នុងផ្លូវឯកសារផ្សេងទៀត។ ឯកសារ 7z មានកំណែកញ្ចប់ឡើងវិញនៃ 7za [។ ] exe និងឯកសារបន្ថែម DLL ។ ការប្រតិបត្តិកូដ ៧ ខ្ទង់ត្រូវគេហៅថាគំរូមេហើយម៉ូឌុល Qealler ដែលទាញយកគឺជាឯកសារការពារដោយពាក្យសម្ងាត់ដែលត្រូវគេបើកបន្ទាប់ពីអនុវត្តពាក្យ សម្ងាត់។

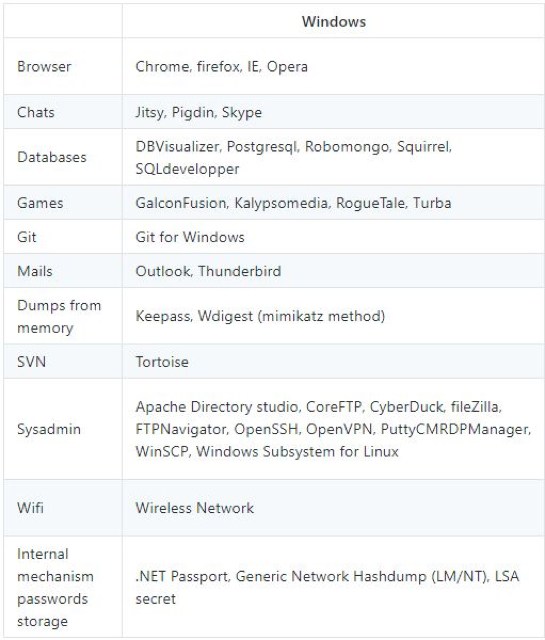

ម៉ូឌុល Executed Qealler មានប្រតិបត្តិមាន Python 2.7.12 មិនមានក្នុងប្រព័ន្ធរបស់អ្នកប្រើប្រាស់។ គេនឹងតំឡើងម៉ូឌុលហើយបង្កើតថតដែលមានឈ្មោះថា QaZa qne ។ ការផ្ញើរផ្ទេរ [។ ] jar ស្រង់ឯកសារ python [។ ] py) ដែលលួចអត្តសញ្ញាណនៅលើម៉ាស៊ីនវីនដូមានមេរោគ។ ព័ត៌មានដែលដកចេញពីម៉ាស៊ីនមេ C & C ត្រូវបានអ៊ិនគ្រីប និងអ៊ិនកូដដោយ BASE64 និងផ្ញើទៅម៉ាស៊ីនមេបញ្ជានិងបញ្ជា (C2) ៕

ប្រភពព័ត៌មាន៖

https://gbhackers.com/qealler-heavily-obfuscated/