អ្នកស្រាវជ្រាវរកឃើញភាពងាយរងគ្រោះថ្មីហៅថា Dirty Sock ក្នុង Ubuntu Linux តាមរយៈការតំឡើងតាមលំនាំដើមអនុញ្ញាតឱ្យអ្នកវាយប្រហារមានមុខងារក្លាយជា root ភ្លាមៗចំពោះប្រព័ន្ធ។ ភាពងាយរងគ្រោះដ៏ធ្ងន់ធ្ងរនេះមានក្នុងសេវាកម្មលំនាំដើមរបស់លីនុច ដែលគេហៅថា snapd API អនុញ្ញាតឱ្យអ្នកប្រើទាញយកផលប្រយោជន៍និងទាញយកគុណវិបត្តិដើម្បីទទួលនូវសិទ្ធិ root ពេញលេញ។

លោក Chris Moberly ជាអ្នកស្រាវជ្រាវម្នាក់និយាយអំពីភាពងាយរងគ្រោះនេះក្នុងនាមជា Dirty Sock ហើយគេរកឃើញគាត់នៅចុង ខែមករា និងរាយការណ៍ទៅក្រុម Canonical ដែលជាក្រុមហ៊ុនមួយនៅពីក្រោយ Ubuntu ។ គាត់ផ្សាយការកេងប្រវ័ញ្ចដែលមានដំណើរការ១០០ ភាគរយ នៅលើលំនាំដើមតាមលំនាំ ដើមរបស់ Ubuntu Server and Desktop។

ការគ្រប់គ្រងលើការដំឡើង និងទំនាក់ទំនងជាមួយនឹងហាងអនឡាញរបស់គាត់គឺត្រូវបានគ្រប់គ្រងដោយប្រើសេវា systemd ឬហៅថា “snapd” (https://github.com/snapcore/snapd) ដែលកំពុងដំណើរការក្នុង Ubuntu ក្រោមការប្រើប្រាស់ root ។ Snapd ដែលបម្រើសេវាកម្ម REST API ភ្ជាប់ជាមួយរន្ធ UNIX_AF មូលដ្ឋាន។ អ្នកស្រាវជ្រាវនិយាយថា ការត្រួតពិនិត្យលើការចូលដំណើរការមុខងារ API ត្រូវបានសម្រេចដោយការសួរ UID ដែលមានជាប់ទាក់ទងនឹងការតភ្ជាប់រន្ធនោះ ដែលអនុញ្ញាតឱ្យអ្នកប្រើប្រាស់ចូលដំណើរការមុខងារ API ។ ការចូលដំណើរការទៅកាន់មុខងារ API អ្នកវាយប្រហារនឹងប្រើវិធីសាស្រ្តផ្សេងដើម្បីទទួលបានសិទ្ធិជា root ។

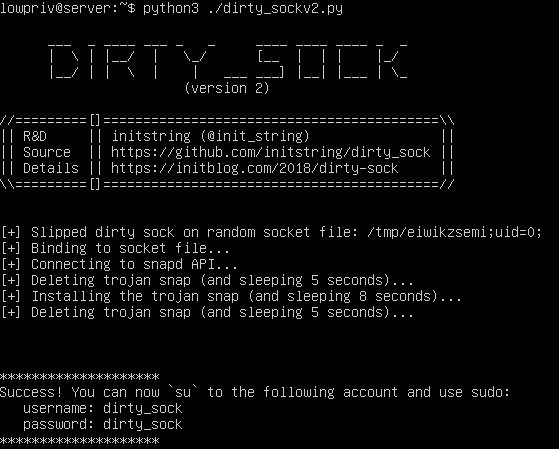

Moberly ចេញផ្សាយការក្ស័យធនរបស់កូដក្នុង GitHub ដែលត្រូវគេសរសេរក្នុង Python ដើម្បីអនុវត្ត ប្រតិបត្តិការដូចខាងក្រោមប្រឆាំងនឹងភាពងាយរងគ្រោះ និងកំណែ Snapd 2.28 ដល់ 2.37 ទាំងអស់សុទ្ធ ដែលសុទ្ធតែងាយរងគ្រោះពីការកេងប្រវ័ញ្ចដ៏អាក្រក់។

1. បង្កើតឯកសារចៃដន្យដោយប្រើខ្សែអក្សរ ‘uid = 0;’ នៅក្នុងឈ្មោះ

2. ភ្ជាប់រន្ធទៅឯកសារនេះ

3. ភ្ជាប់ទៅ API snapd

4. លុបការខ្ទាស់របស់ Trojan (ប្រសិនបើវាសល់ពីដំណើរការមុនៗ)

5. តំឡើងជំហ៊ានមេរោគ Trojan (ត្រង់ចំនុចដំឡើង hook នឹងដំណើរការ)

6. លុបការប្រឆាំងរបស់មេរោគ Trojan

7. លុបឯកសារបណ្តោះអាសន្ន

សូមអបអរសាទរចំពោះភាពជោគជ័យរបស់អ្នក

ការកេងប្រវ័ញ្ចនេះធ្វើឡើងសំរាប់តែអ្នកវាយប្រហារក្នុងតំបន់ដើម្បីបង្កើនសិទ្ធិក្នុងប្រព័ន្ធលីនុចគោលដៅ ហើយមិនធ្វើការពីចម្ងាយទេ។ ក្រុម Ubuntu Team កែតម្រូវភាពងាយរងគ្រោះនេះ និងចេញផ្សាយភាពទាន់សម័យសុវត្ថិភាពសម្រាប់ប្រព័ន្ធប្រតិបត្តិការ Ubuntu ដែលតាម ដាន CVE-2019-7304 ។ក្នុងករណីនេះអ្នកប្រើប្រាស់លីនុចជំរុញឱ្យធ្វើបច្ចុប្បន្នភាពប្រព័ន្ធរបស់ពួកគេឱ្យបានឆាប់តាមដែលអាចធ្វើទៅបានដើម្បីចៀសវាងពីកាលៈទេសៈធ្វើអាជីវកម្ម៕

ប្រភពព័ត៌មាន៖

https://gbhackers.com/dirty-sock-linux-systems/