ពេលនេះ បណ្តាញឧក្រិដ្ឋជនលើអ៊ីធឺណេតធ្វើការចែកចាយមេរោគថ្មី Muncy ជាទម្រង់ឯកសារ EXE តាមរយៈយុទ្ធនាការក្លែងបន្លំ DHL ដើម្បីវាយប្រហារលើអ្នកប្រើប្រាស់នៅជុំវិញពិភពលោក។ការបន្លំ DHL ជាយុទ្ធនាការចែកចាយយ៉ាងទូលំទូលាយមួយដែលផ្តល់មេរោគដ៏ស្មុគស្មាញជាច្រើនតាមរយៈអ៊ីម៉េល malspam។

ភ្នាក់ងារគំរាមកំហែងកំពុងប្រើប្រាស់ម៉ាស៊ីនមេ SMTP និងបច្ចេកទេសក្លែងបន្លំតាមអ៊ីម៉េលដើម្បីចែកចាយយុទ្ធនាការក្លែងបន្លំ តាមក្រុមហ៊ុន DHL ដែលមើលទៅវាមានលក្ខណៈដូចជាស្របច្បាប់មួយ។ DHL គឺជាក្រុមហ៊ុនដែលល្បីល្បាញ និងជឿទុកចិត្តលើពិភពលោក ដែលផ្តល់ជូនកញ្ចប់សេវាផ្ញើសារអន្ដរជាតិ និងសេវាផ្ញើសាររហ័សមានកេរ្តិ៍ឈ្មោះត្រូវអ្នកប្រពឹត្តបទឧក្រិដបំពានយកប្រើដើម្បីចែកចាយមេរោគដ៏មានសក្តានុពល។

តួអង្គព្យាបាទប្រើបច្ចេកវិទ្យាក្លែងបន្លំអ៊ីម៉េលដោយក្លែងខ្លួនថា វាមកពី DHL Express។ ការចែកចាយសារអេឡិចត្រូនិកមានផ្ទុកឯកសារព្យាបាទមានទម្រង់ជា PDF និងឯកសារដែលមានកន្ទុយ.exe។ ការចាប់ផ្ដើមផ្ញើរដំបូងធ្វើឡើងនៅ ថ្ងៃទី ១២ ខែកុម្ភៈឆ្នាំ២០១៩ ដោយ SegurançaInformática (SI) Laband។

តាមការវិភាគ បន្ថែមបង្ហាញថា ម៉ាស៊ីនបម្រើ SMTP មានការកំណត់រចនាសម្ព័ន្ធមិនល្អ គឺជាកត្តាដ៏អស្ចារ្យ ក្នុងការផ្សព្វផ្សាយយុទ្ធនាការព្យាបាទ។ ដូចគ្នានេះដែរ អ៊ីម៉េលបោកបញ្ឆោតជាមួយរូបភាព PNG បង្កប់សារអត្ថបទធម្មតាភ្ជាប់ទៅនឹងមូលដ្ឋានដូចខាងក្រោមក្នុងប្រព័ន្ធ C:/Users/Administrator/Desktop/DHL.png .

មេរោគ Muncy ដំណើរការតាមរយៈការក្លែងបន្លំ DHL

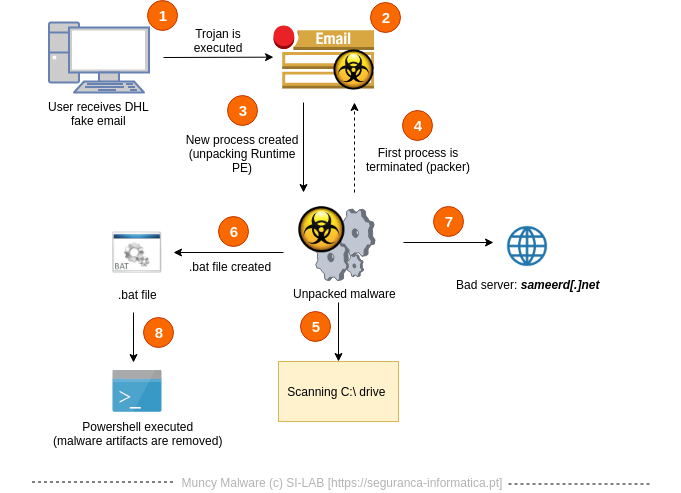

នៅពេលដែលជនរងគ្រោះបើកឯកសារភ្ជាប់វានឹងទម្លាក់ឯកសារមេរោគ Muncy នៅលើ ប្រព័ន្ធហើយមេរោគនឹងបង្កប់លើប្រព័ន្ធទាំងស្រុង។ ក្រោយមក វាចាប់ផ្តើមដំណើរការប្រតិបត្តិដំបូងដោយពន្លាឯកសារ PE ទៅផ្នែកទិន្នន័យ និងស្កេនទាំងស្រុងលើដ្រាយ C: \ drive ដើម្បីស្វែងរកឯកសារសំខាន់។ដំណើរការរបស់មេរោគ MUNCY”យុទ្ធនាការឆបោកកំពុងព្យាយាមក្លែងបន្លំលើ DHL ហើយមេរោគត្រូវគេភ្ជាប់ក្នុងអ៊ីម៉េល” យោងតាមប្រសាសន៍របស់ស្ថាបនិក និង Pentester នៅ CSIRT.UBI, Pedro Tavares ដែលរកឃើញមេរោគនេះប្រាប់ទៅ GBHackers តាមរយៈអ៊ីម៉េល។”

មេរោគនេះកំពុងតែរីក រាលដាល និងបង្ករផលប៉ះពាល់ដល់អ្នកប្រើប្រាស់តាមរយៈលួចព័ត៌មានសំខាន់ពីឧបករណ៍ របស់ពួកគេ។ “ក្រុមហ៊ុន DHL ដឹងអំពីយុទ្ធនាការឆបោករួចហើយ ប៉ុន្តែមិនទាន់បានចេញ សេចក្តីថ្លែងការណ៍ជាសាធារណៈនៅឡើយទេ៕

ប្រភពព័ត៌មាន៖

https://gbhackers.com/muncy-malware-dhl-phishing/