តួអង្គគំរាមកំហែងចែកចាយពពួកមេរោគ BabyShark ដែលមានមូលដ្ឋានលើ Visual Basic ដែលបញ្ជូនតាមរយៈអ៊ីម៉េលបន្លំ។ អ៊ីម៉េលដែលផ្ញើចេញពីអាស័យដ្ឋានអ៊ីម៉េលសាធារណៈ ក្លែងបន្លំធ្វើជាអ្នកជំនាញការផ្នែកសន្តិសុខនុយក្លេអ៊ែរ។ក្រុមស្រាវជ្រាវចំនួន ៤២នាក់ រក ឃើញយុទ្ធនាការនេះ នៅខែវិច្ឆិកាឆ្នាំ២០១៨ ហើយវាមានទំនាក់ទំនងជាមួយសកម្មភាពអតីតកាលរបស់ប្រទេសកូរ៉េខាងជើងដូចជា KimJongRAT និង STOLEN PENCIL ។

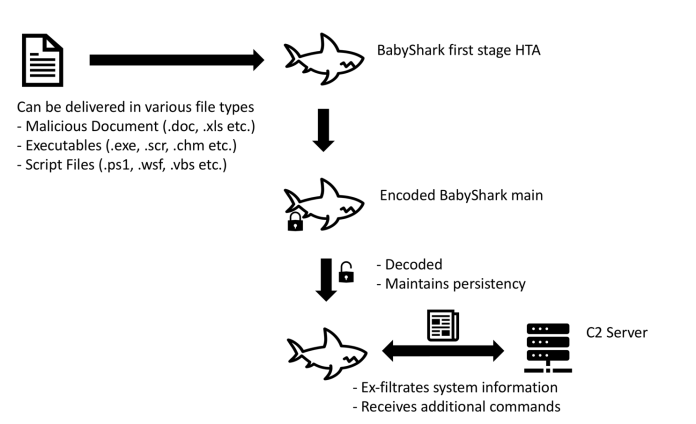

ការឆ្លងមេរោគនេះចាប់ផ្តើមដោយអ៊ីម៉ែលផ្ទុកឯកសារមេរោគ Excel មានគ្រោះថ្នាក់ដែលភ្ជាប់នៅពេលដែលបានប្រតិបត្តិម៉ាក្រូផ្ទុកមេរោគថ្មីដែលមានមូលដ្ឋានលើស្គ្រីប Microsoft Visual Basic (VB) ដែលមានឈ្មោះថា BabyShark ។ ដំណាក់កាលដំបូងរបស់ HTA ត្រូវគេទាញយកពីទីតាំងពីចម្ងាយ និងផ្ញើសំណើរ HTTP GET ទៅកាន់ទីតាំងមួយផ្សេងទៀតនៅលើម៉ាស៊ីនបម្រើ C2 ដូចគ្នាដែលកាត់ស្គ្រីប BabyShark VB ។

ក្រោយមកស្គ្រីប BabyShark VB អនុញ្ញាតម៉ាក្រូសម្រាប់ Microsoft Word និង Excel និងបន្ថែមពាក្យសម្ងាត់ចុះបញ្ជីនិងបញ្ចេញពាក្យបញ្ជាដើម្បីស្វែងរកព័ត៌មានរបស់អ្នកប្រើអាសយដ្ឋាន IP ឈ្មោះ ប្រព័ន្ធការងារដែលកំពុងដំណើរការ និងប្រភេទេ។ BabyShark ប្រមូលទិន្នន័យ និងអ៊ីនកូដដោយប្រើ certutil.exe រួចបញ្ជូនទៅម៉ាស៊ីនមេ C2 ។ វាបន្ថែមសោចុះបញ្ជីដើម្បីធានាបាននូវការរងចាំ និងរង់ចាំពាក្យបញ្ជាពីម៉ាស៊ីនមេ C2 ។

គេរកឃើញសំណាកឯកសារ ដែល មានគ្រោះថ្នាក់បន្ថែមទៀតដែលបញ្ចូនដោយ BabyShark ។ ក្រុមអ្នកស្រាវជ្រាវនិយាយថាឈ្មោះឯកសារដើម និងវត្ថុតាងនៃសំណាកគំរាមកំហែងទាំងនេះអាចមានចំណាប់អារម្មណ៍ក្នុងការប្រមូលព័ត៌មានស៊ើបការណ៍ដែលទាក់ទង និងមិនត្រឹមតែនៅប្រទេសកូរ៉េខាងជើង ប៉ុណ្ណោះ ទេថែមទាំងអាចធ្វើឡើងនៅតំបន់អាស៊ីឦសានផងដែរ។ គេរកឃើញថា BabyShark ជាប់ទាក់ទងជាមួយសកម្មភាពរបស់កូរ៉េខាងជើងពីមុនដូចជា KimJongRAT និង STOLEN PENCIL ។

BabyShark ប្រើឯកសារដូចគ្នាសម្រាប់រក្សាទុកព័ត៌មានដែលប្រមូលបានដូចជា KimJongRAT និងវិញ្ញាបនប័ត្រចុះហត្ថលេខាដូចគ្នាដែលប្រើនៅក្នុងយុទ្ធនាការ STOLEN PENCIL ។ មេរោគនេះត្រូវគេប្រើនៅក្នុងយុទ្ធនាការឆបោកមានកំណត់មួយដែលចាប់ផ្តើមក្នុងខែវិច្ឆិកាឆ្នាំ២០១៨ ហើយនៅតែកំពុងបន្ត។ មេរោគគំរាមកំហែងនៅពីក្រោយរឿងនេះផ្តោតការយកចិត្តទុកដាក់យ៉ាងសំខាន់លើការប្រមូលព័ត៌មានទាក់ទងទៅនឹងបញ្ហាសន្តិសុខជាតិនៅអាស៊ីភាគឦសាន៕

ប្រភពព័ត៌មាន៖