ឧក្រិដ្ឋជនអ៊ិនធឺណិតម្លងមេរោគថ្មីមានឈ្មោះថា Jcry ដែលគេសរសេរក្នុងភាសា Go តាមរយៈយុទ្ធនាការ # OpJerusalem២០១៩ ដែលវាយប្រហារលើអ្នកប្រើវីនដូដើម្បីអ៊ីនគ្រីបឯកសារនិងទាមទារប្រាក់លោះ។# OpJerusalem២០១៩ ដំណើរការវាយប្រហារតាមអ៊ីនធឺណិតប្រឆាំងនឹងរដ្ឋាភិបាលអ៊ីស្រាអែល និងគេហទំព័រឯកជនរួមទាំងក្រុមហ៊ុនកូកាកូឡា ក្រុមហ៊ុន ToysRUs McDonald’s ។

ជាលទ្ធផលក្រុមហេគឃ័រសម្រុកចូលគេហទំព័រចំនួនរាប់រយ ហើយបំផ្លាញគេហទំព័រចំនួនមួយលានទំព័រដែលជាកម្មសិទ្ធិរបស់យីហោនាំមុខមួយចំនួន។ គោលដៅនៃការវាយប្រហារគឺលុបបំបាត់អ៊ីស្រាអែលពីអ៊ិនធឺណិត ដើម្បីប្រឆាំងនឹងការប្រព្រឹត្ដរបស់រដ្ឋាភិបាលអ៊ីស្រាអែលក្នុងជម្លោះអ៊ីស្រាអ៊ែល និងប៉ាឡេស្ទីន។ មានគោលដៅវាយ ប្រហារជាច្រើនតាមរយៈបទឭក្រិដ្ឋរួមទាំងការបង្ខូចគេហទំព័រ ការវាយប្រហារប្រតិបត្តិការ (DDoS) ជាពិសេសភាពងាយរងគ្រោះនៅក្នុងកម្មវិធីជំនួយភាគីទី៣។

ការវាយប្រហារតាម អ៊ីនធឺរណិត #OpJerusalem ផ្តោតសំខាន់លើអ្នកប្រើវីនដូ និងការទម្លាក់មេរោគរបស់ JCry ដែលគេចែកចាយតាមរយៈវ៉ិបសាយដែលរងការវាយប្រហារពីយុទ្ធនាការនេះ។ ភាពងាយ រងគ្រោះដែលប្រើកម្មវិធីជំនួយភាគីទីបីដែលមានស្រាប់ត្រូវគេហៅថា nagich.co.il ផ្ទុកកូដ JavaScript ដែលមានលក្ខណៈព្យាបាទបំផ្លាញគេហទំព័រ និងអនុញ្ញាតឱ្យអ្នកវាយប្រហារទាញយកអត្ថប្រយោជន៍ដើម្បីធ្វើអាជីវកម្ម និងសម្របសម្រួលលើគេហទំព័រចំនួនរាប់លាន។

ការចែកចាយមេរោគ JCry Ransomware នៅពេលដែលគេហទំព័រគោលដៅនឹងត្រូវបានសម្របសម្រួលក្រោយមកអ្នកវាយប្រហារដាក់ javascript ព្យាបាទប្រតិបត្តិ និងដាក់កម្មវិធីអាប់ដេតរបស់ Adobe។ ការអាប់ដេត Adobe និងបង្ខំអ្នកប្រើឱ្យចុច “ការអាប់ដេ” ដោយបង្ហាញ “” កំណែ Adobe Flash Player ដែលហួស សម័យដើម្បីធ្វើបច្ចុប្បន្នភាព ” ។ នៅពេលដែលអ្នកប្រើប្រាស់មិនដឹងខ្លួនធ្វើការចុចលើតំណក្រោយមក IT ទម្លាក់ឯកសារព្យាបាទ “” flashplayer_install.exe ពី hxxp: //185.163.47.134 ។ នេះជាលើកដំបូងដែលមានការទម្លាក់ Winrar SFX មាន archives ចំនួន៣ ហើយ Enc.exe, មួយរបស់ archives ទទួលខុសត្រូវក្នុងការអ៊ីនគ្រីបឯកសារគោលដៅទាំងអស់ពីឧបករណ៍ របស់អ្នកប្រើ។ នេះបើយោងតាម Pedro Tavares មកពី Seguranca-informatica

“GBHackers On Security” តាមរយៈអ៊ីម៉ែលបង្ហាញថា “ខ្ញុំបានវិភាគមេរោគនេះហើយ កត់សម្គាល់ឃើញថា វាមិនមានប្រើបច្ចេកទេសស្មុគ្រស្មាញទេ។ ឧក្រិដ្ឋជនប្រើកញ្ចប់វេចខ្ចប់ UPX ដើម្បីការពារកូដមេរោគ ដែលសរសេរក្នុង Go ហើយវិញ្ញាបនបត្រសាធារណៈ RSA ត្រូវបាន hardcoded នៅខាងក្នុងមេរោគដើម្បីអ៊ីនគ្រីបឯកសារគោលដៅរបស់អ្នកប្រើទាំងអស់។ ការរកឃើញនេះនាំឱ្យមាន “គន្លឹះ” សាមញ្ញមួយដើម្បីអ៊ីនគ្រីបលើជនរងគ្រោះទាំង អស់។ នេះមានន័យថា កូនសោឯកជន RSA តែមួយគត់អាចត្រូវគេប្រើដើម្បីឌីគ្រីបឯកសារ ទាំងអស់ផងដែរ។ ក្រោយពីមានដំណើរការអ៊ីនគ្រីបទទួលបានជោគជ័យប្រឆាំងនឹងឯកសារ ទាំងអស់នៅលើប្រព័ន្ធមេរោគនោះ ផ្នែកបន្ថែមរបស់ឯកសារថ្មីត្រូវគេបន្ថែម (.jcry) ។ ជាចុងក្រោយចំណុចសម្គាល់ មេរោគនឹងត្រូវគេបង្កើត និងបង្ហាញជាមួយចំណុចសម្គាល់ឈ្មោះ JCRY_Note.html ដែលជាកន្លែងអ្នកវាយប្រហារទាមទារការបង់ប្រាក់ចំនួន ៥០០ ដុល្លារតាមរយៈ bitcoin ។

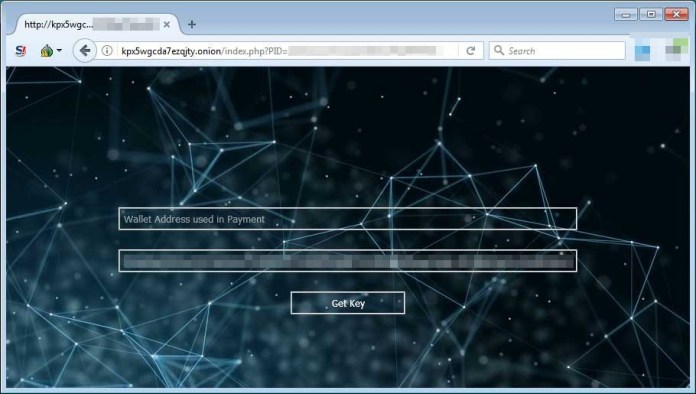

ដើម្បីធ្វើការទូទាត់ដើម្បីទទួលបានកូនសោរអ៊ិនគ្រីបអ្នកវាយប្រហារផ្តល់សោរសង្រ្គោះ ដែលបង្ហាញពី Tor មានប្រអប់ដែលទទួលអាស័យដ្ឋាន និងកញ្ចប់សោតែ មួយគត់ដែលគេបង្កើត។ ដោយទទួលបានកូនសោឯកជននេះឯកសារនៃការឆ្លងនីមួយៗ ឯកសារអាចត្រូវបានគេរកឃើញ ចាប់តាំងពីកូនសោរដែលគេប្រើដើម្បីឌិគ្រីបឯកសារ មានតែមួយគត់៕

ប្រភពព័ត៌មាន៖