អ្នកប្រព្រឹត្តបទឧក្រិដប៉ុនប៉ងសម្រុះសម្រួលលើប្រព័ន្ធ iOS និង Android តាមរយៈយុទ្ធនាការ Phishing កម្រិតខ្ពស់ដែលប្តូរទិសអ្នកប្រើ iOS ទៅទំព័រដែលមានគំនិតអាក្រក់ ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារ ប្រមូលព័ត៌មានសំខាន់ ហើយអ្នកប្រើឧបករណ៍ Android រងការសម្របសម្រួលជាមួយមេរោគតាមរយៈ Hijacked WiFi Routers ។ក្រុមអ្នកស្រាវជ្រាវជឿជាក់ថា ការវាយប្រហារនេះគឺជាកម្មសិទ្ធិរបស់យុទ្ធនាការ Roaming Mantis ដែលប្រើការវាយប្រហារតាមការវាយប្រហារ DNS ដើម្បីវាយលុកលើស្មាតហ្វូន Android ។

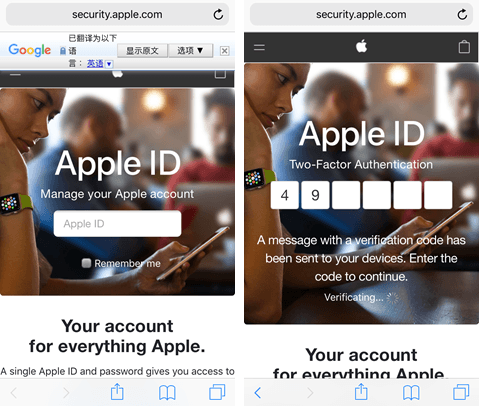

ការវាយប្រហារបច្ចុប្បន្នធ្វើការអាប់ដេតលើឧបករណ៍ និងប្រើយុទ្ធសាស្រ្តរបស់ពួកគេ។ ដើម្បីសម្រុះសម្រួលឧបករណ៍ iOS និងប្រមូលទិន្នន័យនោះ អ្នកវាយប្រហារ អនុញ្ញាត ឱ្យអ្នកប្រើ iPhone ចូលមើលផេចថ្មី ដែលជាកន្លែងប្តូរទិសដៅឱ្យអ្នកប្រើប្រាស់ចូលក្នុងគេហទំព័របន្លំដែលបើកក្នុងកម្មវិធីរុករកលើអ៊ីនធឺណិតនិងប្រមូលព័ត៌មានពីឧបករណ៍ទាំងនេះរួចផ្ញើទៅម៉ាស៊ីនបម្រើរបស់អ្នកវាយប្រហារ។ ពេលដែលអ្នកប្រើប្រាស់បញ្ចូលព័ត៌មានសម្ងាត់ វាបញ្ជូនបន្តទៅកាន់ទំព័រ ដែលព្យាយាមលួចកូដការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវពីររបស់ (PIN) ដែលបានផ្ញើទៅកាន់ឧបករណ៍របស់ អ្នកប្រើប្រាស់។

មេរោគ APK កំណត់គោលដៅលើប្រព័ន្ធ Android

ក្រុមអ្នកស្រាវជ្រាវបានរកឃើញ APK ដែលមានគ្រោះថ្នាក់ផ្សេងទៀតដែលជាប្រភេទ sagawa.apk ដែលជាមេរោគមួយដែលចែកចាយតាមសារអេឡិចត្រូនិចនៅក្នុងប្រទេសជប៉ុន។ យោងតាមប្រភពKaspersky គេក៏រកឃើញថា ភ្នាក់ងារគំរាមសម្របសម្រួល WiFi routers ដើម្បីសរសេរលើ DNS និងរកឃើញលក្ខណៈពិសេសពីរត្រូវបានធ្វើបច្ចុប្បន្នភាពផងដែរដើម្បីសម្របសម្រួលឧបករណ៍ Android:

•ដោះស្រាយឌិគ្រីបសម្រាប់ payload ដែលអ៊ិនគ្រីបនៅក្នុងម៉ូឌុល Trojan -Dropper

•រក្សាទុកគោលដៅ និងគណនីសម្រាប់ទទួល C2 ពិតប្រាកដ

យុទ្ធនាការថ្មីនេះធ្វើឱ្យប៉ះពាល់ដល់ប្រទេសជាច្រើនរួមមានរុស្សី ជប៉ុន ឥណ្ឌា បង់ក្លាដេស កាហ្សាក់ស្ថាន អាហ្សែបែចាន អ៊ីរ៉ង់ និងវៀតណាម ក៏ប៉ុន្តែក្រុមអ្នកស្រាវជ្រាវរកឃើញមេរោគនេះច្រើនជាង ៦៨០០ ដង លើអ្នកប្រើប្រាស់ច្រើនជាង ៩៥០ នាក់ក្នុងកំឡុងពេលនោះ។

ប្រយ័ត្ន

ផ្លាស់ប្តូរលេខ default ID និង password ហើយអនុវត្តវិធានការពារសុវត្ថិភាព ដែលពាក់ព័ន្ធ ដើម្បីប្រឆាំងនឹងការគំរាមកំហែងទាំងនេះ។

- សម្រាប់អ្នកប្រើ Android: កុំទាញយក APKs ពីប្រភពភាគីទីបី;

- ចំពោះអ្នកប្រើ iOS: កុំដំឡើងការកំណត់រចនាសម្ព័ន្ធទូរស័ព្ទពីប្រភពភាគីទីបីដែលមិនគួរឱ្យ ជឿទុកចិត្ត។

ប្រភពព័ត៌មាន៖

https://gbhackers.com/malicious-apk-to-compromise-ios-android/