ពួក ហេគឃ័រប្រើប្រាស់ហេដ្ឋារចនាសម្ព័ន្ធបង្ហោះ នៅសហរដ្ឋអាមេរិកដើម្បីរៀបចំក្រុមគ្រួសារមេរោគចំនួន១០ ហើយចែកចាយពួកគេតាមរយៈយុទ្ធនាការឆបោកដ៏ធំ។ ក្រុមគ្រួសារពពួក មេរោគមានផ្ទុកមេរោគ Trojans ចំនួនប្រាំ, ransomware ពីរ និងមេរោគលួចព័ត៌មានចំនួនបី ។ មេរោគផ្សេងៗរួមមាន៖ Dridex, GandCrab, Neutrino, IcedID និងផ្សេងទៀត។

| គ្រួសារមេរោគ | ប្រភេទ |

| Dridex | Banking Trojan |

| Gootkit | Banking Trojan |

| IcedID | Banking Trojan |

| Nymaim | Banking Trojan |

| Trickbot | Banking Trojan |

| Fareit | Information stealer |

| Neutrino | Information stealer |

| AZORult | Information stealer |

| GandCrab | Ransomware |

| Hermes | Ransomware |

Bromium តាមដានប្រតិបត្ដិការយ៉ាងជិតស្និទ្ធអស់ពេលមួយឆ្នាំហើយនិយាយថាគ្រួសារមេរោគជាច្រើនត្រូវគេម្លើងនៅលើម៉ាស៊ីនបម្រើបណ្តាញដូចគ្នានិងចែកចាយជាបន្តបន្ទាប់តាមរយៈយុទ្ធនាការក្លែងបន្លំដ៏ធំមួយ ។ អ្នកប្រព្រឹត្តបទឧក្រិដ្ឋ ប្រើឡើងវិញនូវម៉ាស៊ីនមេដូចគ្នាដើម្បីបង្ហោះមេរោគខុសៗគ្នាដែលបង្ហាញពីកិច្ចសហការរួមគ្នារវាងប្រតិបត្តិករពពួកមេរោគ(malware) ។ ក្រុមគ្រួ សារមេរោគត្រូវគេរៀបចំក្នុងម៉ាស៊ីនបម្រើប៉ុន្តែពួកគេបែងចែកដាច់ដោយឡែកពីម៉ាស៊ីនបម្រើ C២ បង្ហាញពីភ្នាក់ងារគំរាមកំហែងមួយដែល ទទួលខុសត្រូវចំពោះអ៊ីម៉ែល និងបង្ហោះ និងមួយ ទៀតសម្រាប់ប្រតិបត្តិការពពួក malware ។

ក្រុមគ្រួសារ និងយុទ្ធនាការព្យាបាទ

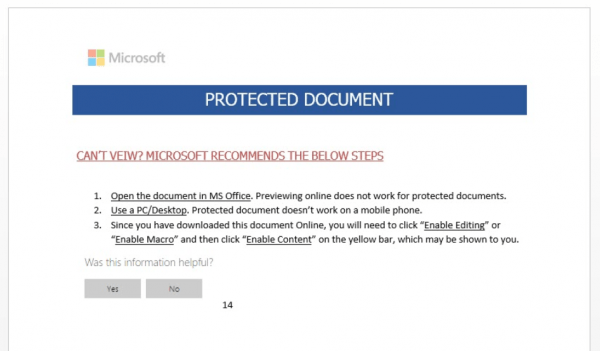

អ្នកវាយប្រហារចែកចាយពពួក malware តាមរយៈយុទ្ធឯកសារពាក្យព្យាបាទ និងប្រើប្រាស់ល្បិចសង្គម ដើម្បីទាក់ទាញជនរងគ្រោះក្នុងការប្រតិបត្តិម៉ាក្រូដែលបង្កប់ VBA។

យោងតាមប្រភព Bromium បង្ហាញឱ្យដឹងថា មេរោគគោលដៅផ្តោតលើទស្សនិកជនរបស់ អង់គ្លេសព្រោះគ្រប់អ៊ីម៉ែលនិងឯកសារបន្លំដែលគេពិនិត្យមើលមានទាក់ទងនឹងហេដ្ឋារចនាសម្ព័ន្ធសរសេរជាភាសាអង់គ្លេស។ “មេរោគរៀបចំម៉ាស៊ីនមេ ដំណើរការដំឡើងលំនាំដើម CentOS និង Apache HTTP ចងក្រង ព្រមទាំងរៀបចំក្នុងរយៈពេលតិចជាង ២៤ ម៉ោង។

គ្រប់ពពួកមេរោគទាំងអស់ត្រូវគេចែកចាយដោយប្រើអ៊ីម៉ែលបន្លំ ដែលផ្ទុកនូវឯកសារពាក្យ មានបង្កប់ប្រព័ន្ធម៉ាក្រូដែលមានតំណភ្ជាប់ទៅនឹងម៉ាស៊ីនមេផ្ទុកមេរោគ។ “៦៣% នៃយុទ្ធនាការបញ្ជូនឯកសារ Word ដែលទទួលបានកិច្ចការពារដោយប្រើពាក្យសម្ងាត់ដ៏សាមញ្ញមួយ នៅក្នុងតួសាររបស់អ៊ីម៉ែលដូចជា ‘១២៣៤’ ឬ ‘៣២១’ ។ របាយការណ៍ថ្មីៗពីក្រុមហ៊ុន IBM បញ្ជាក់ថាក្រុមឧក្រិដ្ឋកម្មអ៊ិនធឺណេតតភ្ជាប់គ្នាក្នុងកិច្ចសហប្រតិបត្តិការយ៉ាងច្បាស់លាស់ និងបន្តផ្លាស់ប្តូរយុទ្ធសាស្រ្តស្គ្រីប និងបច្ចេកទេសរបស់ពួកគេ ដើម្បីចៀសវាងជួបវិធានការ សន្តិសុខ និងដើម្បីអាចគេចវេះពីភ្នាក់ងារអនុវត្តច្បាប់។

ប្រភពព័ត៌មាន៖

https://gbhackers.com/hackers-malware-families-word-documents/