ក្រុមចារកម្មថ្មីៗដែលមានឈ្មោះថា Speedworm បង្ហាញពីការប៉ិនប្រសប់ដោយប្រើប្រាស់ GitHub ដើម្បីរក្សាមេរោគរបស់ពួកគេ និងក្នុងការសង្កេតមើលការវិវត្តរបស់ Infosec តាមរយៈបណ្តាញសង្គមដោយការប្រុងប្រយ័ត្ន។ វិធីសាស្រ្តនេះជួយដល់ក្រុមទំនើងក្នុងការវិវឌ្ឍន៍ឧបករណ៍របស់ពួកគេឱ្យស្ថិតក្នុងមូលដ្ឋានថេរ និងសម្រាប់បង្កើតថ្មីទៀត។ ឧបករណ៍ចុងក្រោយបំផុតដែលជាប់ទាក់ទងជាមួយក្រុមនេះគឺ Powemuddy ដែលជា Backdoor ដែលត្រូវប្រើនៅក្នុងដំណាក់កាលដំបូងនៃការវាយប្រហារដើម្បីបង្កើតការតស៊ូនៅលើម៉ាស៊ីនគោលដៅហើយក៏អាចដើរតួនាទីជាអ្នកទាញយកផងដែរ។

ឧបករណ៍មួយផ្សេងទៀតដែលក្រុមនេះប្រើប្រាស់គឺ Powermud backdoor ដែលត្រូវគ្រប់គ្រងដោយបណ្តាញប្រូកស៊ីបង្កប់ដែលបង្កើនការពិបាកក្នុងការស្វែងរកទីតាំងនៃការបញ្ជា និងគ្រប់គ្រង (C2) ម៉ាស៊ីនមេ។

ក្រុមដែលធ្វើតាមក្រុមអ្នកស្រាវជ្រាវ infosec និង devs ដើម្បីធ្វើបច្ចុប្បន្នភាព

ក្រុមអ្នកវិភាគ DeepSight Managed Adversary and Threat Intelligence (MATI)មកពី Symantec រកឃើញថាតួអង្គនៅពីក្រោយ Seedworm ផ្ទុកមេរោគនិងឧបករណ៍ដែលមានប្រយោជន៍នៅក្នុងឃ្លាំងសាធារណៈនៅលើ GitHub ។ នៅក្នុងរបាយការណ៍មួយកាលពីថ្ងៃច័ន្ទពួកគេនិយាយថា វាផ្ទុក “ស្គ្រីបដែលស៊ីគ្នាយ៉ាងជិតស្និទ្ធជាមួយប្រតិបត្តិការ Seedworm” ។

ក្រៅពីមេរោគរបស់ខ្លួន ភ្នាក់ងារគំរាមគំហែងប្រើកម្មវិធី GitHub ដើម្បីរក្សាឧបករណ៍ដែលអាចរកជាសាធារណៈដែលពេលខ្លះពួកគេអាចកែប្រែតាមបំណងមុនពេលប្រើពួកវាសម្រាប់ភារកិច្ចចារកម្មអ៊ិនធើណែត។ ការវាយបញ្ចូលគណនី GitHub ទៅកាន់ Seedworm គឺអាចធ្វើទៅព្រោះការវិភាគឧបករណ៍ដែលបង្ហោះនៅទីនោះបង្ហាញថា ពួកវាមួយចំនួនត្រូវប្រើនៅក្នុងការវាយប្រហារដែលធ្វើឡើងដោយក្រុម។

ឧទាហរណ៍ អ្នកវិភាគរកឃើញនៅក្នុងសិក្ខាសាលានេះនូវស្គ្រីប PowerShell ដែលត្រូវគ្នានឹងម៉ាស៊ីនដែលរងគ្រោះដោយសកម្មភាពដែលសន្មតថាជា Seedworm ។ អ្នកផ្សេងទៀតមានពាក្យបញ្ជាជាច្រើនសម្រាប់ឧបករណ៍ Crackmapexec ក្រោយមានការកេងប្រវ័ញ្ចសម្រាប់ការធ្វើតេស្តជ្រៀតចូលដែលត្រូវគ្នានឹងសកម្មភាពម៉ាស៊ីនជនរងគ្រោះ។ ឧបករណ៍នេះត្រូវប្រើដើម្បីធានាសុវត្ថិភាពនៃបណ្តាញ Active Directoryដ៏ធំនិងដើម្បីការចូលប្រើWindows ។

របាយការណ៍ពី Symantec ឱ្យដឹងថា: « Seedworm ប្រើប្រាស់ការមិនតម្លើងសេរ៊ីនៃឧបករណ៍ទាំងនេះក៏ដូចជាវ៉ារ្យង់ទម្រង់ដើមដែលយើងកំណត់សម្រាប់ប្រើតែជាមួយក្រុមនេះប៉ុណ្ណោះ»។ ក្រុមអ្នកស្រាវជ្រាវ MATI អាចភ្ជាប់គណនី GitHub ជាមួយសកម្មភាពអនឡាញសាធារណៈ។ ពួកគេភ្ជាប់ទំនាក់ទំនងជាមួយទម្រង់ Twitter ដែលចែករំលែកភាពស្រដៀងគ្នាជាមួយ GitHub persona ។

អ្នកដែលស្ថិតនៅពីក្រោយគណនី Twitter ប្រើបណ្តាញសង្គមដើម្បីឱ្យទាន់សម័យជាមួយនឹងការអភិវឌ្ឍថ្មីបំផុតនៅក្នុងពិភពអ៊ីនធឺណិត។ ក្រុមអ្នកស្រាវជ្រាវនិយាយថា “គណនី Twitter នេះធ្វើតាមក្រុមអ្នកស្រាវជ្រាវសន្តិសុខជាច្រើនរួមមានអ្នកដែលសរសេរអំពីក្រុមនេះកាលពីអតីតកាលក៏ដូចជាអ្នកសរសេរកម្មវិធីដែលសរសេរឧបករណ៍ប្រភពបើកចំហរដែលពួកគេប្រើ” ។

Seedworm ឆ្លងទៅម៉ាស៊ីនដែលទាមទារដោយ Fancy Bear

វាត្រូវគេដោយឈ្មោះថា MuddyWater ដែលជាសត្រូវដែលត្រូវកត់សម្គាល់ឃើញជាលើកដំបូងនៅក្នុងឆ្នាំ ២០១៧ ។ វាមានសកម្មភាពជាពិសេសធ្វើឱ្យមនុស្សចំនួន ១៣១ នាក់នៅក្នុងអង្គភាពចំនួន ៣០ នៅចន្លោះពីចុងខែកញ្ញានិងពាក់កណ្តាលខែវិច្ឆិកាឆ្នាំ ២០១៨ រងគ្រោះ។

ក្រុមអ្នកវិភាគរបស់ MATI របស់ Symantec រកឃើញនៅក្នុងខែកញ្ញានូវភស្តុតាងនៃសកម្មភាព Seedworm ទាក់ទងនឹងកុំព្យូទ័រនៅស្ថានទូតមួយក្នុងប្រទេសប្រេស៊ីលដែលជាប្រទេសផលិតប្រេង។ វាបញ្ជាក់ថាក្រុមនេះមិនមែនមានតែម្នាក់ឯងនៅលើប្រព័ន្ធទេនៅពេលម៉ាស៊ីនត្រូវសម្រុកចូលគ្នាដោយក្រុមចារកម្មអ៊ិនធើណែតមួយផ្សេងទៀតដែលត្រូវហៅថា Fancy Bear ។ នេះជារឿងគួរឱ្យចាប់អារម្មណ៍ណាស់សម្រាប់អ្នកស្រាវជ្រាវដោយចាប់ផ្តើមស្វែងរកគន្លឹះបន្ថែមអំពីសកម្មភាពរបស់ Seedworm ។

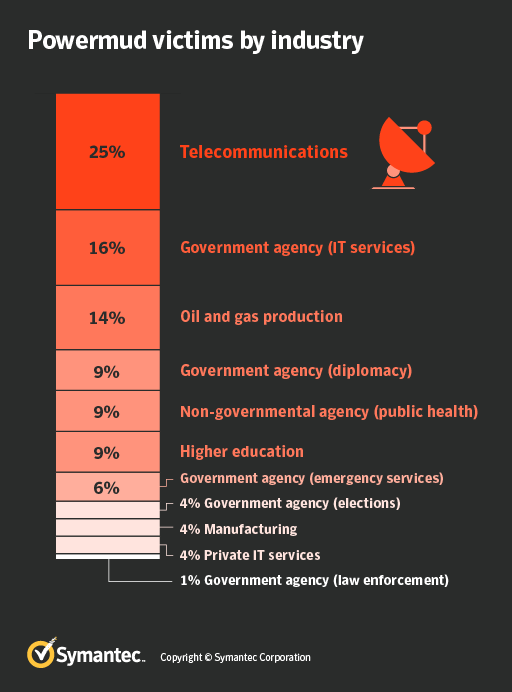

ភាគច្រើននៃជនរងគ្រោះគឺនៅក្នុងប្រទេសប៉ាគីស្ថាននិងទួរគី ប៉ុន្តែកន្លែងវាយប្រហាររបស់ Seedworm ពង្រីកទៅដល់ប្រទេសរុស្ស៊ី អារ៉ាប៊ីសាអ៊ូឌីត អាហ្វហ្គានីស្ថាន ហ្ស៊កដានី និងកន្លែងផ្សេងទៀត។ វាក៏សម្របសម្រួលអង្គភាពនានានៅអឺរ៉ុបនិងអាមេរិកខាងជើងដែលត្រូវតភ្ជាប់ទៅមជ្ឈឹមបូព៌ា។ យោងតាមអ្នកស្រាវជ្រាវអោយដឹងថា គោលដៅកំពូលគឺមកពីឧស្សាហកម្មទូរគមនាគមន៍ហើយបន្ទាប់មកគឺសេវាកម្ម IT នៅក្នុងភ្នាក់ងាររដ្ឋាភិបាល។ ក្រុមហ៊ុនដែលមានទំនាក់ទំនងទៅនឹងការផលិតកម្មប្រេងនិងឧស្ម័នស្ថិតនៅលំដាប់ទីបី ហើយក្រុមហ៊ុន Symantec រកឃើញជនរងគ្រោះចំនួន ១១ នាក់ដែលភាគច្រើនជារបស់ក្រុមហ៊ុនរុស្ស៊ីមួយដែលសកម្មនៅមជ្ឈិមបូព៌ា៕

ប្រភព៖