យុទ្ធនាការប្រើមេរោគ Formbook ជាមួយនឹងអ្វីដែលមើលទៅដូចជាមានការផ្លាស់ប្តូរមួយចំនួន។ ថ្មីៗនេះ ឧក្រិដ្ឋជនដែលចែកចាយមេរោគនេះប្រើប្រាស់ឯកសារ .exe ក្នុងទម្រង់ផ្សេងៗរួមទាំង .iso, .ace, .rar ។ zip ។

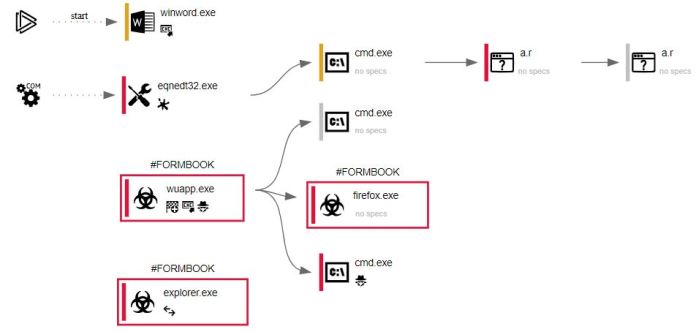

ជាញឹកញាប់ពួកគេប្រើកម្មវិធីនិពន្ធ Microsoft Office ដើម្បីទាក់ទងបណ្ដាញដាច់ស្រយាលមួយនិងផ្ទុកមេរោគ។ សព្វថ្ងៃពួកគេនៅតែកំពុងប្រើ CVE-2017-11882 កម្មវិធីនិពន្ធសមីការ ក្នុងឯកសារ Word RT ដែលមិនត្រឹមត្រូវដើម្បីធ្វើការចែកចាយមេរោគ។ ប៉ុន្តែវិធីសាស្រ្តនេះផ្លាស់ប្តូរបន្តិចបន្តួចជាមួយឯកសារឌីជីថលទំហំ២mb នៅពេលកម្មវិធីត្រូវបើកបង្ហាញតែពីរពាក្យ និងប្រអប់ទទេតូចមួយ។

FormBook គឺជាអ្នកលួចទិន្នន័យ ប៉ុន្តែមិនមែនជាមេរោគពេញលេញ ។ បច្ចុប្បន្ន វាមិនមានផ្នែកបន្ថែមឬកម្មវិធីជំនួយទេ។ សមត្ថភាពរបស់វារួមមាន:

- Key logging

- តាមដានលើ Clipboard

- ចាប់យក HTTP/HTTPS/SPDY/HTTP2 និងស្នើរសុំបណ្តាញ

- ចាប់ passwords ពី browsersនិងអ្នកប្រើ email

- Screenshots

FormBook អាចទទួលបានពាក្យបញ្ជាពីចម្ងាយពីម៉ាស៊ីនបម្រើ CnC

- ធ្វើបច្ចុប្បន្នភាព bot លើបណ្តាញ host

- ទាញយក និងប្រតិបត្តិការឯកសារ

- លុប bot ពីបណ្តាញ host

- ដំណើរការ command តាមរយៈ ShellExecute

- សម្អាត់ browser cookies

- ជម្រុញបណ្តាញ

- បិទបណ្តាញ

- ប្រមូល passwords និងបង្កើត screenshot

- ទាញយក និងពន្លា ZIP archive

លក្ខណៈរបស់យុទ្ធនាការនេះ

វាមានលក្ខណៈជាច្រើនដូចជា៖ធន់ ចាក់បញ្ចូលដំណើរ ការប្រមូល មុខងារទាក់ ជាអ្នកបង្កើត ។ ប្រសិនបើអ្នកឃើញ JS ឬ .EXE ឬ .COM ឬ .PIF ឬ .SCR ឬ .HTA .vbs, .wsf, .jse .jar នៅចុងបញ្ចប់ឈ្មោះរបស់ឯកសារ សូមកុំចុចលើវា ឬព្យាយាមបើកវា វានឹងចម្លងមេរោគឱ្យអ្នក។

1.) មេរោគ Formbook ត្រូវគេរកឃើញ

2.) ផ្ទុកមេរោគ ឬអាចសរេសេរមេរោគដែលអាចចម្លងបាន

3.) លួចទិន្ន័យសំខាន់

4.) ប្តូរមុខងាររបស់អ្នកចុះឈ្មោះ

5.) មានសកម្មភាពដូចជាលួចទិន្ន័យផ្ទាល់ខ្លួន

6.) ពាក្យសុំមានផ្ទុគមេរោគ ឬសរសេរក្នុងទំរង់ផ្សេង

7.) ភ្ជាប់ទៅម៉ាស៊ីន CnC

8.) មុខងារសមីការចាប់ផ្តើម (CVE-2017-11882)

9.) ផ្ទុកមេរោគក្នុងមាតិកា នៅពេលសរសេរ

10.) ចាប់ផ្តើមកម្មវិធីជាមួយ extension មិនធម្មតា

11.) កម្មវិធីបើកដំណើរការដោយខ្លួនឯង

12.) អានទិន្ន័យ GUID ពី registry

ប្រភពព័ត៌មាន៖