មេរោគ InfoStealer ថ្មីមួយត្រូវគេកំណត់អត្តសញ្ញាណ ដោយមេរោគនោះផ្តោតលើម៉ាស៊ីន បម្រើ Windows ដើម្បីលួចទិន្នន័យ។ ទិន្នន័យទាំងនោះរួមមានព័ត៌មានសម្គាល់អត្តសញ្ញាណ ប្រព័ន្ធកំណែ IP និងអាសយដ្ឋាន IP និងបញ្ចូនទិន្នន័យរបស់ជនរងគ្រោះទៅម៉ាស៊ីនបម្រើរបស់អ្នកវាយប្រហារ FTP។

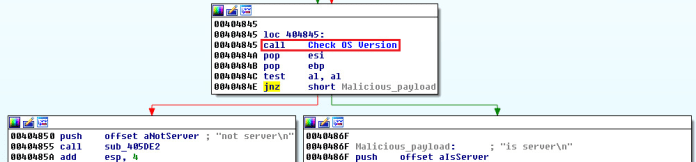

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខពី Checkpoint សង្កេតឃើញ ថា មានយុទ្ធនាការពីពួកមេរោគដ៏ធំមួយដំណើរការមាតិកាព្យាបាទ ជាពិសេសដើម្បីលួចយកទិន្នន័យសំខាន់ពីម៉ាស៊ីនបម្រើវីនដូ ដោយប្រើឧបករណ៍ Mimikatz ហើយយុទ្ធនាការនេះ ផ្តោតជាពិសេសលើបណ្តាប្រទេសនៅអាស៊ី។ ការឆ្លងមេរោគចាប់ផ្តើមដោយសារឯកសារ ដែលមានដំណើរការទាញយកពី 66 [. ] 117.6.174 / ups.rar ហើយក្រោយមកវាត្រូវបាន គេសម្របសម្រួលលើម៉ាស៊ីនរបស់ជនរងគ្រោះនិងបន្តពិនិត្យមើលថាតើម៉ាស៊ីនសម្របសម្រួលគឺជាម៉ាស៊ីនមេឬអត់។

ប្រសិនបើម៉ាស៊ីនមេរោគគឺជាម៉ាស៊ីនបម្រើរបស់ Windows មួយក្រោយមកទៀតវាប្រតិបត្តិមេរោគ។ នៅពេលដែលប្រព័ន្ធប្រតិបត្តិការមួយផ្សេងគ្នាត្រូវបានកំណត់ មេរោគនឹងមិនមានដំណើរការ។ ពេលរកគោលដៅជា ម៉ាស៊ីនបម្រើវីនដូ ម៉ាស៊ីនបម្រើនឹងបញ្ជូនសំណើពីរគឺមួយទម្លាក់ឯកសារ និងបញ្ចូលឯកសារវាយប្រហារកម្រិតខ្សោយ ហើយក្រោយមកគឺផ្ញើសំណើដើម្បីធ្វើសមហរ ណកម្មជាមួយម៉ាស៊ីនបម្រើC2។

ឯកសារជួសជុលនេះមានបញ្ហា Mirai botnet ហើយអ្នកវាយប្រហារបង្កើនម៉ូឌុលនេះជាមួយនឹងអាកប្បកិរិយាអាក្រក់ថ្មីៗ។ ម៉ូឌុលថ្មីនេះមានសមត្ថភាពក្នុងការបង្កើត WMI Event ដែលដំណើរការ PowerShell និងជំរុញវាជាការអនុញ្ញាតិរបស់អ្នកគ្រប់គ្រង។ ក្រោយមកវាព្យាយាមទាញយកនេរោគដូចជា Mirai, Dark cloud និង XMRig miner ។ ដើម្បីទាញយកមេរោគ វាប្រើវិធីសាស្រ្ត cradle obfuscator និងសំអាងមាតិកាពី IP ដូចខាងក្រោម http: // 173 [. ] 208.139.170 / s.txt ។ ដើម្បីចៀសវាងការរកឃើញ វាសំអាងលើពាក្យបញ្ជាផ្សេងទៀតដែលទាញយកឯកសារ ps1 ដែលដំណើរការពាក្យបញ្ជាផ្សេងៗ។

ក្រោយមកមេរោគនោះត្រូវគេហៅថា GetVersionExA ដែលវាអាចដកស្រង់នូវកំណែប្រព័ន្ធប្រតិបត្តិការ OS ។ វាដកស្រង់ពត៌មានលំអិតនៃប្រព័ន្ធដំណើរការ ហើយទាញយក Mimikatz ពី URL ខាងក្រៅ និងធ្វើការសំអាតពាក្យសម្ងាត់ទាំងអស់។ នៅពេលដែលពាក្យសម្ងាត់ត្រូវគេលាតត្រដាង វាត្រូវបានគេរក្សាទុកនៅក្នុងឯកសារមួយហើយក្រោយមកឯក សារនោះត្រូវបញ្ចូនទៅម៉ាស៊ីនមេ FTP ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ។ តាមការវិភាគនៅលើ Checkpoint ម៉ាស៊ីនមេ FTP នៅតែបើកហើយការផ្ទុកត្រូវរក្សាទុកជាបន្តបន្ទាប់នៅក្នុងម៉ាស៊ីនមេរៀងរាល់វិនាទី៕

ប្រភពព័ត៌មាន៖