អ្នកវាយប្រហារផ្ដោតលើពិធីសារចាស់ៗជាមួយនឹងការលួចទិន្នន័យសម្ងាត់ដើម្បីបង្កើនល្បឿន និងប្រសិទ្ធការវាយប្រហារ។ ផ្អែកលើការសិក្សាបញ្ជាក់ថា IMAP គឺជាពិធីការដែលបំពានច្រើនបំផុត។ IMAP គឺជាពិធីការឆ្លងកាត់ MFA និងចាក់សោរាល់ការលុកចូលមិនបានសម្រេច។ ការវាយប្រហារប្រើកម្លាំងបង្ក្រាបថ្មីដ៏ឆ្លាតវៃទាំងនេះនាំមកនូវវិធីសាស្រ្តថ្មីមួយចំពោះការវាយប្រហារតាមរបៀបធម្មតាដើមដោយធ្វើការបញ្ចូលឈ្មោះរបស់អ្នកប្រើ និងពាក្យសម្ងាត់។

ផ្អែកលើការវិភាគ Proofpoint នៃការលុកចូលមិនមានការអនុញ្ញាតមានចំនួនច្រើនជាងមួយ លានដងសម្រាប់គណនីរបស់អ្នកប្រើប្រាស់ cloud រកឃើញថា៖

• ៧២%នៃអ្នកជួល cloud រងការកំណត់គោលដៅយ៉ាងហោចណាស់ម្តងពីគំរាមកំហែង

- ៤០% នៃអ្នកជួល cloud មានគណនីយ៉ាងហោចណាស់មួយដែលរងការសម្រុះសម្រួលលើបណ្តាញរបស់ពួកគេ

- ជាង ២% នៃអ្នកប្រើគណនីសកម្មត្រូវរងការកំណត់គោលដៅពីអ្នកដែលមានគំនិតអាក្រក់

- គណនីចំនួន១៥នាក់ក្នុងចំណោមគណនីចំនួន ១០ ០០០ របស់អ្នកប្រើសកម្មរងការវាយលុកដោយជោគជ័យ។

គោលបំណងចុងក្រោយរបស់អ្នកវាយប្រហារគឺដើម្បីក្លែងបន្លំខាងក្នុង និងដើម្បីមានជំហររឹងមាំនៅក្នុងអង្គភាព។ ការប៉ុនប៉ងខាងក្នុងពិបាកនឹងរកឃើញបើប្រៀបធៀបទៅនឹងអ្នកខាងក្រៅ។ដូច្នេះអ្នកវាយប្រហារព្យាយាមលុកចូលគណនី cloud របស់អ្នកប្រើ ហើយព្យាយាម បន្ថែមការឆ្លងរបស់ពួកគេតាមរយៈការបន្លំខាងក្នុង។ ផ្អែកលើការវិភាគ Proofpoint បង្ហាញថា ការប៉ុនប៉ងចូលច្រើនបំផុតមានប្រភពមកពីអាស័យដ្ឋាន IP របស់ប្រទេសនីហ្សេរីយ៉ា (៤០%) បន្ទាប់មកទៀតពីប្រទេសចិន (២៦%) និងប្រភពសំខាន់ផ្សេងទៀតមាន សហរដ្ឋអាមេរិក ប្រេស៊ីល និងអាហ្វ្រិកខាងត្បូង។ របាយការណ៍នេះបង្ហាញថា IMAP គឺជាពិធីការបំពានបំផុត និងវាយប្រហារមានមូលដ្ឋានលើ IMAP ដែលមានលក្ខណៈខ្ពស់ក្នុងចន្លោះខែកញ្ញាឆ្នាំ ២០១៨ និងខែកុម្ភៈឆ្នាំ២០១៩។

- អ្នកប្រើ Microsoft Office 365 ប្រមាណ ៦០% និង G Suite រងការកំណត់គោលដៅពីការវាយប្រហារដោយប្រើពាក្យសម្ងាត់មានមូលដ្ឋានលើ IMAP

- អ្នកប្រើ Office ៣៦៥ និង G Suite ចំនួន ២៥% រងការបំពានដោយជោគជ័យ •តួអង្គគំរាមកំហែងទទួលជោគជ័យអត្រា ៤៤% រំខានគណនីមួយនៅអង្គការគោលដៅមួយ។ ក្រុមអ្នកស្រាវជ្រាវ

- Proofpoint រកឃើញថា មានអ្នកជួល cloud “ជាង ៣១% នៃអ្នកជួល cloud ទាំងអស់រងការបំពានចេញពីយុទ្ធនាការឆបោកជោគជ័យ” ។

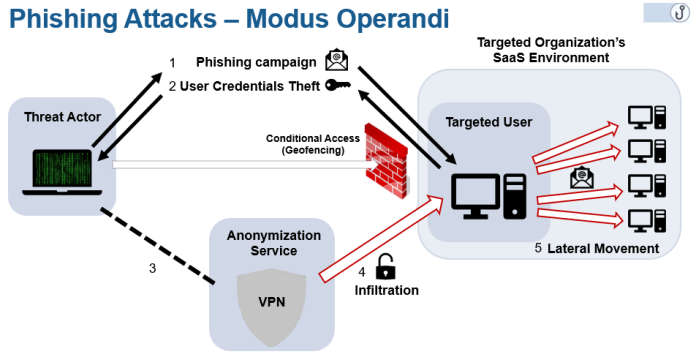

តើការវាយប្រហារ Phishing អាចដំណើរការយ៉ាងដូចម្តេច? អ្នកវាយប្រហារសម្រុះសម្រួលគណនី cloud របស់អ្នកប្រើប្រាស់ ហើយក្រោយមកផ្ញើអ៊ីម៉ែលបន្លំអ៊ីនធឺណេតពីគណនីដែលគួរឱ្យជឿទុកចិត្តសម្រាប់ចលនាក្រោយ។ ភ្នាក់ងារគំរាមកំហែង ក៏ប្រើសេវាកម្មអនាមិកដូចជា VPNs ឬ Tor ដើម្បីលាក់ទីតាំងភូមិសាស្ត្ររបស់ពួកគេ។ការវាយ ប្រហារនេះមានភាគរយខ្ពស់ជាងស្ថាប័នអប់រំជាពិសេសសិស្សវិទ្យាល័យ និងវិទ្យា ល័យ។ ការសិក្សានេះបង្ហាញពីការកើនឡើងចំនួនតួអង្គគំរាមដែលនាំឱ្យមានភាព ស្មុគស្មាញជាមួយ នឹងការវាយប្រហារប្រើកម្លាំងទុច្ចរិតដើម្បីសម្របសម្រួលគណនី cloud នៅកម្រិតមួយមិនធ្លាប់មានពីមុនមក៕

ប្រភពព័ត៌មាន៖