ឧក្រិដ្ឋជនអ៊ិនធឺណិតចាប់ផ្តើមយុទ្ធនាការបង់ប្រាក់ដ៏ធំមួយដោយទាញយកភាពងាយរងគ្រោះដែលមានក្នុងឧបករណ៍ WinRAR ដើម្បីសម្រុះសម្រួលប្រព័ន្ធវីនដូគោលដៅ។ ចាប់តាំងពីភាពងាយរងគ្រោះនេះត្រូវគេជួសជុលរួច អ្នកវាយប្រហារមានបំណងធ្វើអាជីវកម្ម និងសម្របសម្រួលលើប្រព័ន្ធងាយរងគ្រោះដែលមិនមានការជួសជុល។ ក្រុមអ្នកស្រាវជ្រាវពីប៉ុស្តិ៍ត្រួត ពិនិត្យថ្មីនេះរកឃើញភាពងាយរងគ្រោះក្នុងការប្រតិបត្តិកូដពីចម្ងាយដែលមានអាយុ ១៩ ឆ្នាំ ឆ្នាំនៅក្នុង WinRAR UNACEV2.DLL ។

វាអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការគ្រប់គ្រងពេញលេញលើ ម៉ាស៊ីនវីនដូដែលងាយរងគ្រោះ។ WinRAR ជាឧបករណ៍បង្រួមដែលពេញនិយម បំផុតលើពិភពលោកដែលមានអ្នកប្រើប្រាស់ច្រើនជាង ៥០០ លាននៅជុំវិញពិភពលោក។ភាពងាយរងគ្រោះ (CVE-2018-20250) ស្ថិតក្នុង unacev2.dll ដែលគេប្រើក្នុងការគ្រប់គ្រង ការទាញយកប័ណ្ណសាររបស់ ACE ។ ទ្រង់ទ្រាយឯកសារ ACE ចងក្រងដោយប្រើ WinACE ។ ដូចគ្នានេះដែរឧក្រិដ្ឋជនអ៊ិនធឺណិតចាប់ផ្តើមយុទ្ធនាការមេរោគដំបូងដោយប្រើ WinRAR ACE ភាពងាយរងគ្រោះនៅថ្ងៃទី ៥ ខែកុម្ភៈ ឆ្នាំ២០១៩ ។

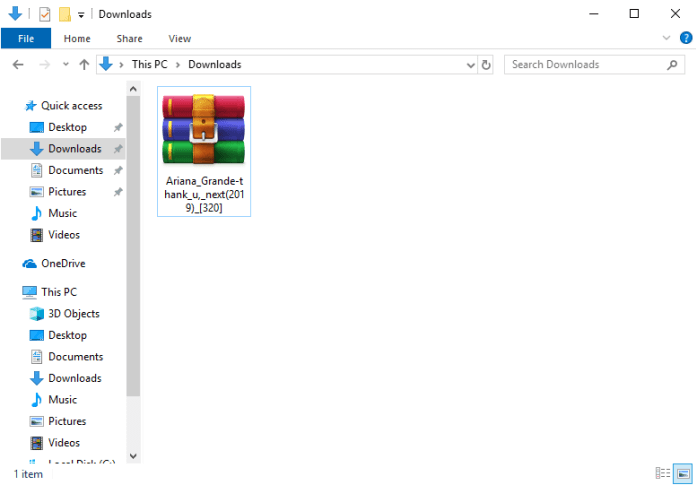

ការទាញយកភាពងាយរងគ្រោះពី WinRAR UNACEV2.DLL ដំបូងតួអង្គគំរាមកំហែងបង្រួមការទាញយកផលប្រយោជន៍ដោយប្រើ WinRAR និងចែកចាយទៅឱ្យជនរងគ្រោះដែលមានឈ្មោះថា “Ariana_Grande-thank_u, next (2019) [320] .rar” ។ ប័ណ្ណសារមិនត្រឹមត្រូវ ក្នុងករណីនេះនៅពេលដែលអ្នកប្រើបើកទិន្នន័យបង្រួមដោយប្រើ WinRAR ងាយរងគ្រោះរួចហើយនោះការព្យាបាទត្រូវគេបង្កើតក្នុងថត Startup ។

ទាញយកផលប្រយោជន៍របស់មេរោគ

ជាមួយគ្នានេះអ្នកស្រាវជ្រាវរកឃើញថា ឯកសារដែលបង្រួមក៏មានឯកសារ MP3 ដែលមិន មែនជាឯកសារព្យាបាទដោយអ្នកវាយប្រហារប្រើល្បិចដែលប្រើដើម្បីបោកបញ្ឆោតជនរងគ្រោះដើម្បីលុបចោលការគិតប្រាក់ដែលមានគ្រោះថ្នាក់។ យោងតាមការស្រាវជ្រាវរបស់ McAfee “ការត្រួតពិនិត្យដំណើរការចូលប្រើរបស់អ្នកប្រើប្រាស់ (UAC) ត្រូវបានឆ្លងកាត់ផុត ក្រោយពេលមានការប្រតិបត្តិបន្ទុក ដូច្នេះការជូនដំណឹងរូវតបង្ហាញដល់អ្នកប្រើ។

ក្រោយពេល ប្រព័ន្ធចាប់ផ្ដើមដំណើរការឡើងវិញ មេរោគនឹងមានដំណើរការ។ ” ដូចគ្នានេះផងដែរ ក្រុម អ្នកស្រាវជ្រាវរកឃើញការចែកចាយ payloads ច្រើនជាង ១០០ ប៉ុន្តែវានៅតែបន្តភាគច្រើនលើគំរូដែលផ្ដោតសំខាន់ទៅលើជនរងគ្រោះនៅសហរដ្ឋអាមេរិក។ អ្នកប្រើ WinRAR ទាំងអស់ត្រូវគេណែនាំអោយធ្វើបច្ចុប្បន្នភាពលើកំណែបច្ចុប្បន្ន WinRAR 5.70 ដើម្បីជៀសវាងការវាយប្រហារបែបនេះ និងក៏ជៀសវាងការបើកឯកសារដែលមិនស្គាល់៕

ប្រភពព័ត៌មាន៖

https://gbhackers.com/hackers-exploiting-winrar-vulnerability/