ឥឡូវនេះក្រុមហ៊ុន Goldmouse APT (APT-C-27) ចាប់ផ្ដើមធ្វើអាជីវកម្មលើភាពងាយរងគ្រោះរបស់ WinRAR (CVE-2018-20250 [6]) ដើម្បីបិទបាំង backdoor njRAT និងកំណត់គោលដៅ តាមរយៈឯកសារ Word Decoy ដើម្បីសម្រុះសម្រួល និងគ្រប់គ្រងឧបករណ៍។ ភាពងាយរងគ្រោះរយៈពេល១៩ ឆ្នាំនេះត្រូវក្រុមអ្នកស្រាវជ្រាវសន្តិសុខបញ្ចេញនៅសប្តាហ៍មុនហើយ ភាពងាយរងគ្រោះស្ថិតក្នុង WinRAR UNACEV2.DLL ។

ចាប់តាំងពីភាពងាយរងគ្រោះត្រូវគេ ជួសជុល អ្នកវាយប្រហារចាប់ផ្តើមធ្វើអាជីវកម្ម និងសម្រុះសម្រួលលើប្រព័ន្ធងាយរងគ្រោះ ដែលមិនទាន់ជួសជុល។ អ្នកវាយប្រហារលាក់ និងចែកចាយមេរោគ WinRAR ដោយប្រើឯកសារពាក្យសម្ងាត់ និងចុងក្រោយនាំមកវិញនូវ NjRAT ទៅក្នុងម៉ាស៊ីនរបស់ជនរងគ្រោះ នៅពេលដែលបណ្ណសារត្រូវគេបង្កប់ក្នុងលើឯកសារដែលងាយរងគ្រោះរបស់កុំព្យូទ័រ .njRAT ដោយវាបន្លំធ្វើជាប្រព័ន្ធ Telegram Desktop app (Telegram Desktop.exe) ដែលវានឹងក្លាយ ជាប្រអប់បន្ថែម។ ក្រុមអ្នកស្រាវជ្រាវមកពីមជ្ឈមណ្ឌលស៊ើបអង្កេត360 Threat Intelligence Center រកឃើញគំរូ Android ដែលពាក់ព័ន្ធជាច្រើនក្លែងធ្វើជាកម្មវិធីទូទៅដើម្បីវាយប្រហារគោលដៅជាក់លាក់។ តួអង្គគំរាមកំហែងដែលនៅពីក្រោយការវាយប្រហារនេះមានភាពស៊ាំជាមួយភាសាអារ៉ាប់ និងភាសាដូចគ្នាដែលប្រើក្នុងកូដព្យាបាទ។

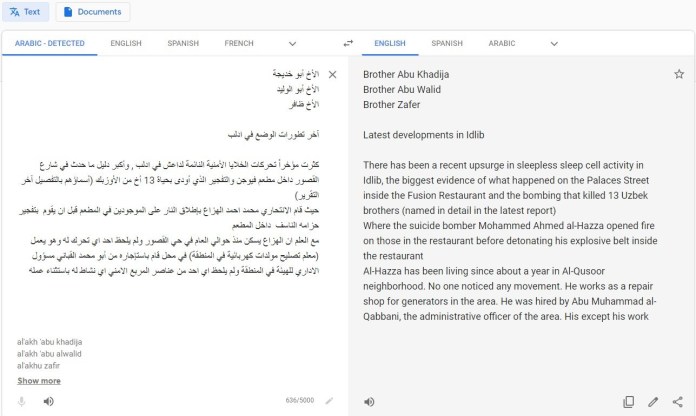

មេរោគ njRATបញ្ចូលមេរោគក្នុង ដំបូងក្រុមអ្នកវាយប្រហារប្រើឯកសារពាក្យមេរោគដែលមានមាតិកាទាក់ទងនឹងការវាយប្រហារភេរវនិយមនៅមជ្ឈឹមបូព៌ាធ្វើឱ្យអ្នកប្រើពន្លាឯកសារភ្ជាប់ WinRAR ភ្ជាប់។ នៅពេលដែលអ្នកប្រើពន្លាវារួចវានឹងភ្ជាប់នៅលើប្រព័ន្ធផ្ទុក WinRAR ដែលនឹងប្តូរចេញទៅជា ថតឯកសារចាប់ ផ្ដើម ដែលមានឈ្មោះ Telegram Desktop ។ Telegram Desktop.exe ឌីកូដទិន្នន័យតាម រយៈ Base៦៤ និងប្រតិបត្តិប្រព័ន្ធដោយផ្ទាល់ក្នុងអង្គចងចាំដើម្បីទម្លាក់ចោលនូវ backdoor. njRAT ហើយចុងក្រោយបំផុតវា អនុវត្តបច្ចេកទេសគេចវេសៗដើម្បីបិទភ្លើង firewall និងទំនាក់ទំនងជាមួយ C & C ដើម្បីប្រតិបត្តិការប្រតិបត្តិការគំនិតអាក្រក់ដូចជា SHELL កម្មវិធីជំនួយ plug-in support, remote desktop, file management ជាដើម។

នេះបើយោងតាមប្រភពមជ្ឈមណ្ឌលស៊ើបអង្កេត360 Threat Intelligence Center បង្ហាញអោយពីគំរូអេឡិចត្រូនិកជាច្រើនដែលពាក់ព័ន្ធនឹង C & C ដូចគ្នា (82.137.255.56) ដែលគេរកឃើញ ។ ថ្មីៗនេះ កម្មវិធី Backdoor Android ត្រូវគេក្លែងបន្លំដោយប្រើជាកម្មវិធីប្រព័ន្ធ Android និងកម្មវិធីធ្វើបច្ចុប្បន្នភាពកម្មវិធីការិយាល័យ(update program) ។WinRAR ចេញ ផ្សាយកំណែ WinRAR 5.70 រួចហើយ និងឱ្យអ្នកប្រើប្រាស់ការពារខ្លួនឯងប្រឆាំងនឹងការវាយ ប្រហារ។

ប្រភពព័ត៌មាន៖

https://gbhackers.com/apt-c-27-hackers-launching-njrat-backdoor/