គេហទំព័រមានមូលដ្ឋានលើ CMS ដូចជា WordPress និង Joomla គឺជាគោលដៅដ៏មានប្រជាប្រិយភាពសម្រាប់អ្នកប្រព្រឹត្តបទឧក្រិដ្ឋ និងចាក់មាតិកាបញ្ចូលដែលមានគ្រោះថ្នាក់។ ក្រុមអ្នកស្រាវជ្រាវ ThreatLabZ រកឃើញយុទ្ធនាការមួយដែលផ្តោតសំខាន់លើគេហទំព័រ ប្លុក រូបភាព និងគេហទំព័រ Joomla ដើម្បីចែកចាយមេរោគ Shade/Troldesh កំណែប្រែ និងទំព័របន្លំ (phishing pages ) ជាច្រើន។

ក្រុមហេគឃ័រប្រើវាដើម្បីប្លន់គេហទំព័រ CMS ចំនួនរាប់រយហើយចាក់បញ្ចូលមេរោគ Troldesh និងទំព័រ phishing។ គេហទំព័រទាំងអស់រងការសម្រប សម្រួលតាមរយៈការប្រើប្រាស់ WordPress ក្នុងចន្លោះ ៤.៨.៩ ដល់ ៥.១.១ ហើយពួកគេបញ្ចេញ SSL តាមរយៈប្រព័ន្ធគ្រប់គ្រងវិញ្ញាបនបត្រស្វ័យប្រវត្តិដូចជា Let’s Encryp , Cpanel និងប្រព័ន្ធផ្សេងៗទៀត។ បើយោងតាមប្រភពព័ត៌មានពី zscaler ក្នុងចំណោមគេហទំព័ររងការ សម្របសម្រួលចំនួន ១៣,៦ ភាគរយមានមេរោគ Shade ហើយគេហទំព័រចំនួន២៧,៦ ភាគ រយមានទំព័របន្លំ និងគេហទំព័រដែលនៅសេសសល់មានអ្នកជ្រៀតជ្រែង adware និង មេរោគព្យាបាទ។

អ្នកវាយប្រហារចូលចិត្តលាក់មេរោគក្នុងកម្មវិធីល្បីៗសម្រាប់រក្សាទុក និងចែកចាយ មេរោគ (ransomware)។ កម្មវិធីល្បីៗដែលមានលាក់មេរោគបង្កើតឡើងដោយអ្នកគ្រប់គ្រងគេហទំព័រដើម្បីផ្ទៀងផ្ទាត់ភាពជាម្ចាស់របស់ Domain ។

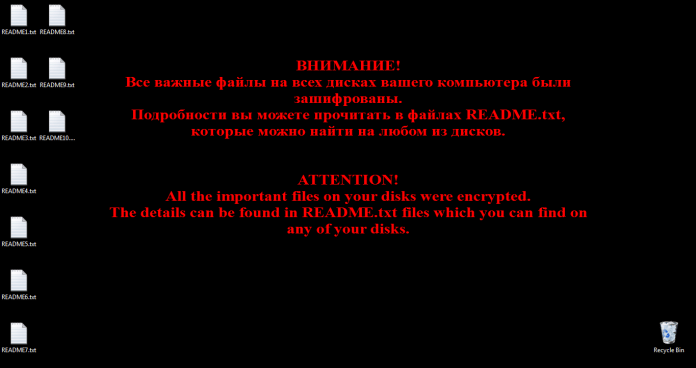

ការឆ្លងមេរោគ Shade

មេរោគ Shade ដែលមានផ្ទុកឯកសារ HTML, ZIP និង EXE (.jpg) ឯកសារ HTML គឺដើម្បីប្តូរទិសដៅរបស់អ្នកប្រើក្នុងការទាញយកឯកសារ zip។ ឯកសារ zip ដែលមានផ្ទុកមេរោគ ច្រើនហួសហេតុ ទាញយក payload ទៅដាក់លើទីតាំង Temp ។ ឯកសារដែលទាញយកគឺជា មេរោគ (Ransomware) Shade/Troldesh ដែលអាចទាញយកឯកសាររបស់អ្នកប្រើទាំងអស់ជាមួយ AES-២៥៦ និងបន្ថែមឈ្មោះឯកសារ (ID_of_infected_machine.crypted000007)។

Phishing pages

Phishing pages ក៏មានរក្សាទុក directories ជាច្រើនដើម្បីលាក់មេរោគពីអ្នកគ្រប់គ្រងគេហ ទំព័រ និងដើម្បីបង្កើនអាយុនៃទំព័របន្លំនៅក្នុងគេហទំព័រសម្របសម្រួល។ ទំព័រ phishing មានទាក់ទងទៅនឹង Office 365 , Microsoft, DHL, Dropbox, Bank of America, Yahoo, និងGmail ជាដើម ។ សប្តាហ៍មុនការសិក្សាស្រាវជ្រាវរកឃើញភាពងាយរងគ្រោះ XSS នៅក្នុងកម្មវិធីចែករំលែកសង្គម “Social Warfare” ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារដណ្ដើមយកគេហទំព័រងាយរងគ្រោះ។

ប្រភពព័ត៌មាន៖