ជនល្មើសកំពុងឆ្លងកាត់ទម្រង់សាមញ្ញនៃការផ្ទៀងផ្ទាត់ពីរកត្តា (2FA) នៅក្នុងយុទ្ធនាការដែលតម្រង់ ទៅរកគណនី Google និង Yahoo រាប់រយ។ នៅក្នុងរបាយការណ៍ថ្មីអង្គការលើកលែងទោសអន្តរជាតិ (Amnesty International) ប្រើអ៊ីម៉ែលវាយប្រហារជាច្រើនដែលត្រូវបញ្ជូនដោយអ្នកការពារសិទ្ធិ មនុស្ស (HRDs) នៅទូទាំងមជ្ឈឹមបូព៌ា និងអាហ្វ្រិកខាងជើងដើម្បីវិភាគយុទ្ធនាការនេះ។

អ៊ីម៉ែលវាយ ប្រហារធម្មតានៅក្នុងយុទ្ធនាការនេះចាប់ផ្តើមជាមួយនឹងការប្រមានសន្តិសុខក្លែងក្លាយដែលប្រាប់ពី គោលដៅនៃការសម្រុះសម្រួលគណនី Google។ អ៊ីម៉ែលមានតំណដែលអះអាងថាចុះហត្ថលេខាលើអ្នកប្រើម្នាក់ចេញពីវគ្គបណ្ដាញទាំងអស់នៅ ពេលចុច។ តាមពិតវានាំពួកគេទៅទំព័រក្លែងបន្លំដែលទាមទារពាក្យសម្ងាត់របស់ពួកគេ។ ការបញ្ចូល ព័ត៌មាននេះនឹងបញ្ជូនជនរងគ្រោះទៅទំព័រផ្សេងទៀតដែលពួកគេត្រូវគេដាស់តឿនឱ្យបញ្ចូល លេខកូដផ្ទៀងផ្ទាត់ 2 ជំហានប្រសិនបើបើកដំណើរការ។ អ្នកទទួលនឹងទទួលលេខកូដផ្ទៀងផ្ទាត់ Google ត្រឹមត្រូវតាមរយៈសារ SMS។

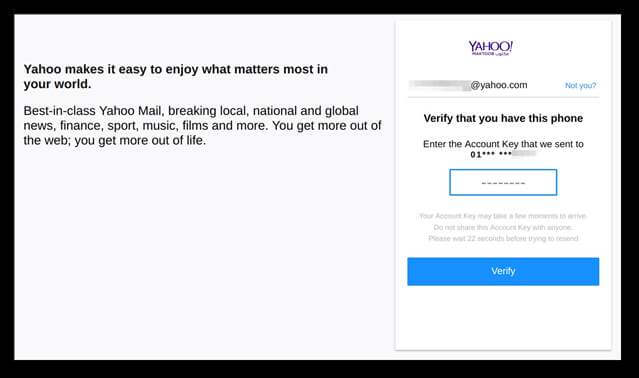

បន្ទាប់ពីបញ្ចូលលេខកូដនោះគម្រោងផ្ទេរពួកវាទៅជាទម្រង់មួយដែលពួកគេតម្រូវឲ្យកំណត់លេខកូដ សម្ងាត់គណនីឡើងវិញ។ អ្នកស្រាវជ្រាវនៅអង្គការលើកលែងទោសអន្តរជាតិបញ្ជាក់ពីលំដាប់ លំដោយនេះដោយការបង្កើតគណនី Google ដ៏ល្អមួយដោយខ្លួនឯង។ ដូចដែលពួកគេពន្យល់ នៅក្នុងរបាយការណ៍របស់ពួកគេថា: បន្ទាប់ពីធ្វើតាមជំហានចុងក្រោយនេះយើងត្រូវប្តូរទៅកាន់គេហទំព័រ Google ពិតប្រាកដ។ នៅក្នុង ម៉ូតស្វ័យប្រវត្តិអ្នកវាយប្រហារប្រើពាក្យសម្ងាត់របស់យើងដើម្បីចូលគណនីរបស់យើងទទួលពីកូដផ្ទៀងផ្ទាត់ពីរកត្តាដែលផ្ញើទៅទូរស័ព្ទរបស់យើងហើយនៅទីបំផុតសូមឱ្យយើងប្តូរពាក្យ សម្ងាត់គណនីរបស់យើង។ ការបន្លំឥឡូវត្រូវបញ្ចប់ដោយជោគជ័យ។ក្នុងករណីមួយចំនួននៃយុទ្ធនាការនេះ អ្នកបោកប្រាស់តម្រង់ទៅរកគណនីអ៊ីម៉ែល Yahoo របស់អ្នក ទទួលនៅក្នុងលក្ខណៈស្រដៀងគ្នា។ នៅពេលដាក់ស្នើឈ្មោះអ្នកប្រើ និងពាក្យសម្ងាត់របស់ពួកគេ បុគ្គលម្នាក់ៗទទួលប្រអប់បញ្ចូលដើម្បីបញ្ជាក់លេខទូរស័ព្ទដែលជាប់ទាក់ទងជាមួយគណនី។ បន្ទាប់មកពួកគេទទួលសំណើដើម្បីផ្ដល់ទំព័រឆបោកដែលមានលេខកូដចូលដំណើរការ។ កូដនេះ មកពី Yahoo នៅពេលដែលអ្នកវាយប្រហារចូលទៅក្នុងគណនីរបស់គោលដៅមួយ ហើយដោយ ហេតុនេះបង្កើតសំណើការផ្ទៀងផ្ទាត់ការចូលពីក្រុមហ៊ុន

លោក Craig Young អ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពកុំព្យូទ័រជាមួយក្រុមស្រាវជ្រាវភាពងាយរងគ្រោះ និង ការប៉ះទង្គិច Tripwire (VERT) និយាយថា ការវាយប្រហារនេះគូសបញ្ជាក់ពីតម្រូវការសម្រាប់ គម្រោងសម្គាល់អត្តសញ្ញាណប្រសើរជាងមុន។ សម្រាប់ពេលនេះលោកផ្តល់អនុសាសន៍ថា ឧស្សាហកម្មនេះផ្លាស់ប្តូរពីពាក្យសម្ងាត់ One-Time (OTPs) និងឆ្ពោះទៅរកនិមិត្តសញ្ញា U2F (Universal 2 Factor) ដែលភ្ជាប់តាមរយៈ USB ឬ NFC: អ្នកប្រតិបត្តិការវែបសាយរយៈពេលយូរគួរបញ្ចប់នូវការប្រើប្រាស់គម្រោង OTP និងលើកទឹកចិត្តអ្នក ប្រើឱ្យប្រើប្រាស់ U2F tokens ។ ក្នុងនាមជាអ្នកប្រើប្រាស់ចុងក្រោយប្រសិនបើអ្នកមាន 2FA បើក ដំណើរការសម្រាប់គណនីសូមពិចារណាធ្វើបច្ចុប្បន្នភាពទៅនិមិត្តសញ្ញា U2F ។

បើមិនដូច្នោះទេ សូមចាំថាការពិតដែលថា 2FA របស់អ្នកមិនការពារអ្នកឱ្យមានសុវត្ថិភាពពីការក្លែងបន្លំតាម មធ្យោបាយណាមួយនោះទេ។ (ជាការពិតណាស់វានៅតែកាត់បន្ថយហានិភ័យដែលទាក់ទងទៅ នឹងការសម្រុះសម្រួលពាក្យសម្ងាត់តែម្នាក់ឯង។ ) អ្នកប្រើអាចការពារខ្លួនបន្ថែមទៀតពីយុទ្ធនាការវាយប្រហារដូចដែលរៀបរាប់ខាងលើដោយការស្គាល់ខ្លួនឯងជាមួយនឹងប្រភេទនៃការវាយប្រហារក្លែងក្លាយសាមញ្ញបំផុត៕

ប្រភព៖