Redaman Banking Malware ជាយុទ្ធនាការ malspam ថ្មីមួយដែលផ្តល់សេវាមេរោគ Redaman Banking ជាឯកសារ PDF ។ មេរោគ Redman ត្រូវគេរកឃើញជាលើកដំបូងនៅក្នុងឆ្នាំ ២០១៥ ហើយវាកំណត់គោលដៅលើអតិថិជននៃស្ថាប័នហិរញ្ញវត្ថុក្នុងប្រទេសរុស្ស៊ី។

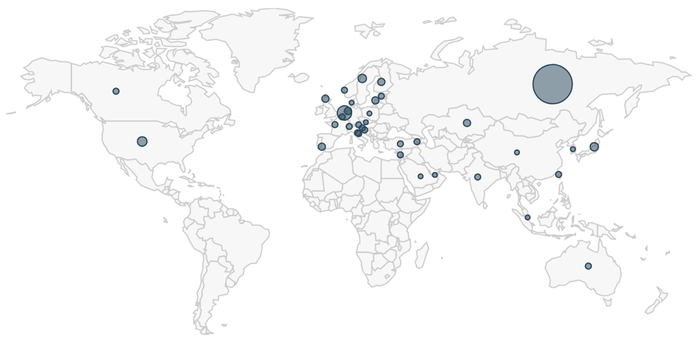

បណ្តាញ Palo Alto សង្កេតឃើញថា យុទ្ធនាការផ្សព្វ ផ្សាយដ៏ធំរបស់លោក Redaman នៅក្នុងភាសារុស្ស៊ីចំណាយពេលអស់រយៈពេលបួនខែមកហើយ។ យុទ្ធនាការនេះផ្ដោតជាសំខាន់ទៅលើអ្នកទទួលអ៊ីម៉ែលរបស់រុស្ស៊ីដែលបញ្ចប់ដោយ ru ។

ឯកសារភ្ជាប់ជាឯកសារ PDF ក្លែងបន្លំ ។ ឯកសារភ្ជាប់គឺ ZIP, 7- ZIP, GZ និង RAR archives, អ៊ីម៉ែលប្រធានបទ, អត្ថបទសារ និងឯកសារភ្ជាប់។ អ្នកវាយប្រហារប្រើវាដើម្បីផ្លាស់ប្តូរឈ្មោះឯកសារភ្ជាប់ជានិច្ច និងសំដៅលើបញ្ហាហិរញ្ញវត្ថុ។ក្រុមអ្នកស្រាវជ្រាវរកឃើញថា មេរោគ Redaman Banking មានអ៊ីម៉ែលចំនួន ៣៨៤៥ រួមជាមួយនឹង មេរោគធនាគារ Redaman ហើយអ្នកផ្ញើសំខាន់គឺមកពីប្រទេសរុស្ស៊ី (៣៤៥៦) បេឡារុស្សី (៩៨) អ៊ុយក្រែន (៩៣) អេស្តូនី (២៩) និងអាឡឺម៉ង់ (៣០) ។

មេរោគ Redaman Banking

នៅពេលដែលមេរោគ Redaman Banking ដំណើរការវាពិនិត្យឯកសារជាក់លាក់ ឬថតឯកសារ (cuckoo, fake_drive, Perl, strawberry, target.xls, tsl, wget.exe, python) ប្រសិនបើវាមិនមានមេរោគវាកំពុងដំណើរការនៅក្នុង sandbox ឬបរិបទវិភាគ។

ខាងក្រោមនេះជាសមត្ថភាពរបស់មេរោគ Redaman Banking ដែលទាញយកឯកសារទៅកាន់ម៉ាស៊ីនដែលមានមេរោគ

- សកម្មភាព Keylogging

- ចាប់យករូបថតអេក្រង់និងថតវីដេអូនៃផ្ទៃ Windows desktop

- ការប្រមូល និងបំប៉ោងទិន្នន័យហិរញ្ញវត្ថុពិសេសលើគោលដៅធនាគាររុស្ស៊ី

- ត្រួតពិនិត្យកាត

- បិទម៉ាស៊ីនឆ្លង

- ការផ្លាស់ប្តូរការកំណត់រចនាសម្ព័ន្ធ DNS តាមរយៈ Windows

- ទិន្នន័យទាញយក

- បិទដំណើរការដំណើរការដែលកំពុងធ្វើការ

- បន្ថែមវិញ្ញាបនបត្រទៅ Windows store

- នៅពេលការឆ្លងបញ្ចប់ ចរាចរនឹងត្រូវបញ្ជូនទៅម៉ាស៊ីនបញ្ជា និងត្រួតពិនិត្យ (C2) និងចរាចរទម្រង់តូចម៉ាស៊ីន C2 នឹងត្រលប់ទៅកាន់អតិថិជន DLL ដែលមានមេរោគ។

“យើងរកឃើញឧទាហរណ៍ជាងច្រើនជាង ១០០ នៃ malspam ក្លែងក្លាយក្នុងរយៈពេល៤ ខែចុងក្រោយនៃឆ្នាំ ២០១៨ ហើយ blog នេះផ្តល់នូវរូបរាងកាន់តែជិតស្និទ្ធទៅ Redaman ក្នុងអំឡុងពេលនោះ” ៕

ប្រភពព័ត៌មាន៖