អ្នកស្រាវជ្រាវរកឃើញភាពងាយរងគ្រោះដែលអាចប្រតិបត្តិកូដពីចម្ងាយថ្មីនៅក្នុងការប្រើប្រាស់កម្មវិធី LibreOffice ។ កត្តានេះអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើអាចបញ្ជូនកូដបំពានទៅក្នុង ប្រព័ន្ធប្រតិបត្តិការ Windows និង Linux ។ LibreOffice គឺជាឈុតកម្មវិធីការិយាល័យផ្តល់នូវ ប្រើប្រាស់ដោយឥតគិតថ្លៃ និងបើកចំហ។ វាត្រូវគេប្រើប្រាស់យ៉ាងទូលំទូលាយទាំងសម្រាប់ បុគ្គល និងបរិយាកាសសាជីវកម្ម។

LibreOffice អាចត្រូវគេដាក់ពង្រាយទាំងនៅក្នុងប្រព័ន្ធ Linux និង Windows ហើយភាពងាយរងគ្រោះបង្ករផលរងផលប៉ះពាល់លើបរិស្ថានទាំងពីរ ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារដំណើរការកូដពូជព្យាបាទដើម្បីទទួលសិទ្ធិគ្រប់គ្រង។

ក្នុងករណីនេះ ការបញ្ចាកូដពីចម្ងាយអាចរាលដាលនៅពេលអ្នកប្រើប្រាស់បើកឯកសារមរោគ ODT និងចុចលើឯកសារ និងប្រអប់ទទេណាមួយដោយពុំមានសញ្ញាព្រមានណាមួយ។

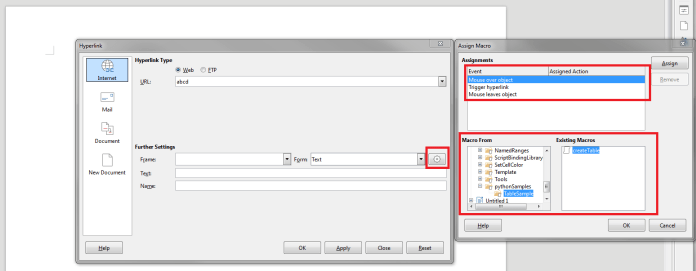

អ្នកស្រាវជ្រាវចាប់ផ្តើមវិភាគឯកសារដោយផ្អែកលើទ្រង់ទ្រាយឯកសារ OpenDocument-v1.2-part1 ដោយបង្កើតឯកសារ ODT ដើម្បីបង្កើតទ្រង់ទ្រាយឯកសារត្រឹមត្រូវដែលគាំទ្រ LibreOffice ។ គាត់ជ្រើសរើសព្រឹត្តិការណ៍លើ mouseover ហើយដំឡើងស្គ្រីបគំរូ python ក្នុងម៉ាក្រូហើយរក្សាទុកឯកសារ។

គេរៀបរាប់ថា វាមើលទៅដូចជាកំពុងផ្ទុកឯកសារមេរោគ ពីប្រព័ន្ធឯកសារខាងក្នុង ហើយការសន្មត់គឺពិត (មេរោគគឺសម្រាប់ប្រព័ន្ធ Windows ប៉ុន្តែវា មានវត្តមានលើ Linux ផងដែរ): C: \ Program Files \ LibreOffice \ share \ Scripts \ python \ pythonSamples \ TableSample.py “។ ក្រោយពីបើកដំណើរការ វាបង្កើតឯកសារ ODT ហើយបានផ្លាស់ទីMouse លើតំណដែលផ្ដល់លទ្ធផលថា ឯកសារ python ដែលប្រតិបត្តិ មេរោគ ដោយគ្មានប្រអប់ព្រមានណាមួយ។ អ្នកស្រាវជ្រាវសន្តិសុខ Alex ផ្តល់ភ័ស្តុតាង វីដេអូគំនិតដែលបង្ហាញពីការកេងប្រវ័ញ្ចលើភាពងាយរងគ្រោះរបស់កូដពីចម្ងាយ (RCE) ។

ក្នុងវីដេអូបង្ហាញនោះ លោក Alex ផ្លាស់ប្តូរតំណដែលមានគំនិតអាក្រក់ទៅជាពណ៌ស បង្កើនឱកាសដល់អ្នកប្រើប្រាស់ផ្លាស់ទី Mouse របស់គាត់លើតំណ និងការអនុវត្ត payload ។

ភាពងាយរងគ្រោះនេះត្រូវគេរាយការណ៍ទៅការិយាល័យ Libre និង CVE-2018-16858 ដែល កំណត់ដោយ Redhat ។ 6.0.7 / 6.1.3 LibreOffice គឺជាភាពងាយរងគ្រោះរបស់ការវាយប្រហារឆ្លងនៅពេលដែលឯកសារបើកតាមរយៈ LibreOffice និង LibreOffice ថ្មី: 6.1.4 ដែលចេញផ្សាយជាមួយនឹងការជួសជុលភាពងាយរងគ្រោះនេះ៕

ប្រភពព័ត៌មាន៖