តួអង្គគំរាមកំហែងលក់ពពួក POS ថ្មីដែលត្រូវបានគេហៅថា GlitchPOS ក្នុងគោលបំណងសំរបសំរួលលេខកាតឥណទានពីគេហទំព័រលក់រាយ និងឧបករណ៍លក់រាយ។ ឧបករណ៍ POS ភាគច្រើនដែលដំណើរការដោយ Windows ឬ Unix ហើយមេរោគ GlitchPOS ផ្តោតទៅលើប្រភេទផ្សេងៗរបស់ Windows ។

អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខពី Talos រកឃើញការបែងចែកមេរោគមេរោគថ្មីដែលពួកហេគឃ័រ លក់នៅក្នុងគេហទំព័រងងឹត ហើយវាមានជាប់ពាក់ព័ន្ធនឹងបន្ទុករចនាសម្ព័ន្ធ(infrastructure) និងផ្ទាំងបញ្ជា (control panel)។ កម្មវិធីពពួកមេរោគ បង្កើតឡើងជាលក្ខណៈមូលដ្ឋានក្លែងធ្វើជាហ្គេមក្លែងក្លាយនិងកន្លែងជាអ្នកដាក់កញ្ចប់បន្ថែមការការពារទៅនឹងមេរោគ។

វាបម្លែងទៅជាបណ្ណាល័យដែលផ្ទុកទៅដោយកញ្ចប់ UPX (កញ្ចប់ចុងក្រោយសម្រាប់ eXecutables) ។ នៅពេលដែលអ្នកចងក្រង UPK decodes បន្ទាប់មកមេរោគចុងក្រោយ “GlitchPOS” ត្រូវគេបង្កើតនៅក្នុង VisualBasic ។ខាងក្រោមនេះគឺជាប្រភេទ Payload ៖

- ចុះបញ្ជីប្រព័ន្ធឆ្លង ទទួលបានភារកិច្ច (ការប្រតិបត្តិពាក្យសម្ងាត់ឬនៅលើឌីស) ទទួលបានមកវិញនូវលេខកាតឥណទានពីមេម៉ូរ៉ីរបស់ប្រព័ន្ធមេរោគ

- ធ្វើបច្ចុប្បន្នភាពបញ្ជីរាប់បញ្ចូលនូវដំណើរការស្កេន

- ធ្វើបច្ចុប្បន្នភាពពាក្យគន្លឹះ “ការអ៊ិនគ្រីប”

- ធ្វើបច្ចុប្បន្នភាពភ្នាក់ងារអ្នកប្រើ

- សំអាតខ្លួនវា

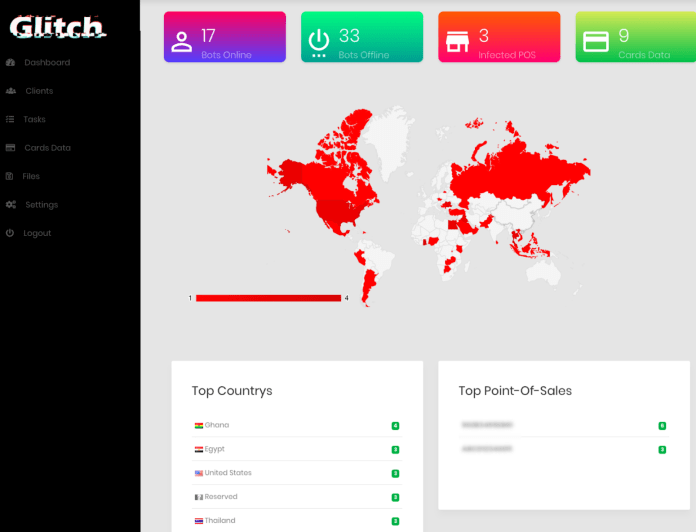

នៅពេលដែលមេរោគត្រូវគេដាក់ពង្រាយក្នុងប្រព័ន្ធវាភ្ជាប់ជាមួយម៉ាស៊ីនមេ C2 ដើម្បីទទួលពាក្យបញ្ជាពីអ្នកវាយប្រហារតាមរយៈ shellcode ហើយទំនាក់ទំនងត្រូវបានអ៊ីនគ្រីបដោយ XORed ។ គោលបំណងរបស់មេរោគគឺដើម្បីលួចលេខកាតឥណទានពីមេម៉ូរ៉ីរបស់ប្រព័ន្ធ មេរោគ។ភ្នាក់ងារគំរាមកំហែងបង្ហោះរូបថតអេក្រង់បន្ថែមដើម្បីបង្កើនការលក់មេរោគដោយរួមមានបញ្ជីអតិថិជន និងកាលបរិច្ឆេទកាត។

មេរោគដែលផលិតនេះត្រូវគេលក់ក្នុងតម្លៃ ៨០ ដុល្លារ អ្នកជួសជុល៦០០ ដុល្លារ និងផ្លាស់ប្តូរអាស័យដ្ឋានតម្លៃ $៨០ ។ ក្រុមអ្នកស្រាវជ្រាវជឿជាក់ថា វាមានភាពស្រដៀងគ្នារវាង GlitchPOS និង Botnet របស់ក្រុមហ៊ុន DiamondFox L! NK ហើយពួកគេរកឃើញមេរោគដូចគ្នានេះដែលគេអាចប្រើប្រាស់ក្នុងរយៈពេល ២៥ ក្នុងកិច្ចសន្ទនាជាមួយតម្លៃខ្ពស់។ ការលក់ចាប់ផ្តើមរយៈពេលពីរបីសប្ដាហ៍មកហើយ ដូច្នេះ យើងមិនទាន់ដឹងថា តើមានមនុស្សប៉ុន្មាននាក់ទិញវា ឬប្រើវានោះទេ។ គេសង្កេតឃើញ ថាមនុស្សអាក្រក់លួចការងាររបស់គ្នាទៅវិញទៅមកហើយព្យាយាមលក់មេរោគដែលបង្កើតឡើងដោយអ្នកអភិវឌ្ឍន៍ដទៃទៀតក្នុងតម្លៃខ្ពស់៕

ប្រភពព័ត៌មាន៖